Κεντρική Σελίδα | Κεφάλαιο 1 | Κεφάλαιο 2 | Κεφάλαιο 3 | Κεφάλαιο 4 | Κεφάλαιο 5 | Κεφάλαιο 6

5.1 IPSec (IP Security)

5.1.1 Εισαγωγή

Το

Internet αποτελεί αντικείμενο πολλών και διαφορετικών τύπων επιθέσεων συμπεριλαμβανομένων αυτών της απώλειας του απόρρητου, της ακεραιότητας των δεδομένων, της πλαστοπροσωπίας και της άρνησης παροχής υπηρεσιών. Ο στόχος της IPSec είναι η αντιμετώπιση όλων αυτών των προβλημάτων μέσα στην ίδια την υποδομή του δικτύου χωρίς να είναι αναγκαία η εγκατάσταση και η ρύθμιση ακριβών μηχανών και λογισμικού.Η

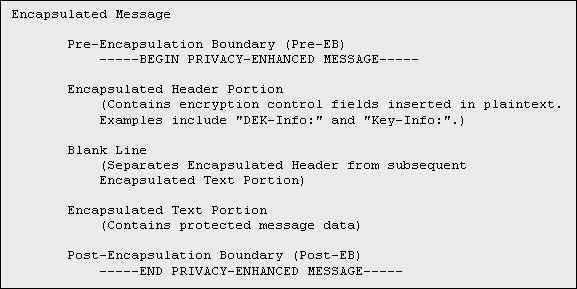

IPSec παρέχει κρυπτογράφηση στο επίπεδο του IP και για αυτό το λόγο αποτελεί ένα αξιοσημείωτο κομμάτι της συνολικής ασφάλειας. Οι προδιαγραφές της IPSec ορίζουν δύο νέους τύπους δεδομένων στα πακέτα: την επικεφαλίδα πιστοποίησης (AH-Authentication Header), για την παροχή υπηρεσίας ακεραιότητας δεδομένων και το φορτίο ενθυλάκωσης ασφάλειας (ESP-Encapsulating Security Payload) το οποίο παρέχει πιστοποίηση ταυτότητας και ακεραιότητα δεδομένων. Ορίζονται επίσης οι παράμετροι επικοινωνίας μεταξύ δύο συσκευών που είναι η διαχείριση των κλειδιών και η συσχετισμοί ασφάλειας (security associations).5.1.2 Γιατί χρειαζόμαστε την

IPSecΑπώλεια του Απορρήτου

(Loss of Privacy)Κάποιος που έχει καταφέρει να εισχωρήσει σε κάποιο δίκτυο έχει τη δυνατότητα να παρακολουθεί εμπιστευτικά δεδομένα κατά τη διακίνηση των τελευταίων στο Internet. Αυτή η δυνατότητα είναι ίσως ο μεγαλύτερος ανασταλτικός παράγοντας στις επικοινωνίες μεταξύ των επιχειρήσεων σήμερα. Χωρίς τη χρήση κρυπτογραφικών μεθόδων κάθε μήνυμα είναι ανοικτό προς ανάγνωση από όποιον έχει τη δυνατότητα να το αιχμαλωτίσει, όπως φαίνεται στο σχήμα 1. Το CERT (Computer Emergency Response Team Coordination Center) αναφέρεται στα προγράμματα "packet sniffers" ως την πιο συνηθισμένη περίπτωση επίθεσης από αυτές που συναντώνται, λέγοντας :

"Οι εισβολείς συνηθίζουν να

εγκαθιστούν packet sniffers σε

συστήματα που έχουν εκτεθεί σε κάθε είδους

κίνδυνο μετά την απώλεια της μυστικότητας του root

password. Αυτά τα προγράμματα, που

συλλέγουν ονόματα και κωδικούς, εγκαθίστανται

σαν μέρος ενός kit το οποίο

αντικαθιστά επιπλέον κοινά αρχεία του

συστήματος με προγράμματα που δείχνουν ότι

κάνουν αυτό που θα έπρεπε αλλά στην

πραγματικότητα εκτελούν άλλες λειτουργίες (Trojan

horse programs). Aυτά τα kit παρέχουν

οδηγίες οι οποίες καθιστούν και τον αρχάριο

χρήστη τους επικίνδυνο για την ασφάλεια ενός

απροστάτευτου δικτύου".

Απώλεια της Ακεραιότητας των Δεδομένων (Loss of Data Integri

ty)Ακόμα και για δεδομένα που δεν είναι εμπιστευτικά πρέπει να λαμβάνονται μέτρα διασφάλισης της ακεραιότητάς τους. Μπορεί να μην μας ενδιαφέρει εάν κάποιος "δει" τη κίνηση ρουτίνας της δουλείας μας, αλλά σίγουρα θα μας προβλημάτιζε εάν αυτός αλλοίωνε κατά οποιοδήποτε τρόπο τα δεδομένα αυτά. Για παράδειγμα το να μπορεί κάποιος να πιστοποιεί με ασφάλεια τον εαυτό του στη τράπεζα κάνοντας χρήση ψηφιακών πιστοποιητικών δεν είναι αρκετό εάν η κύρια εργασία του στη τράπεζα θα μπορούσε να αλλοιωθεί με κάποιο τρόπο όπως φαίνεται στο σχήμα 2.

Πλαστοπροσωπία (Identity Spoofing)

Εκτός της προστασίας των ίδιων των δεδομένων

, θα πρέπει να παίρνουμε μέτρα ώστε να προστατεύεται και η ταυτότητά μας στο Internet. Όπως φαίνεται στο σχήμα 3, ένας εισβολέας μπορεί να αποδειχθεί ικανός να κλέψει τη ταυτότητα κάποιου και έτσι να αποκτήσει πρόσβαση σε εμπιστευτικές πληροφορίες . Πολλά συστήματα ασφάλειας, σήμερα, βασίζονται στην IP διεύθυνση για να αναγνωρίσουν μοναδικά τους χρήστες. Τα συστήματα αυτά είναι πολύ εύκολο να ξεγελαστούν και αυτό το γεγονός έχει οδηγήσει σε αναρίθμητα τρυπήματα διαφόρων συστημάτων. Το CERT έχει αναφερθεί σε αυτού του είδους την επίθεση : "Συνεχίζουμε να λαμβάνουμε αρκετές αναφορές που μιλάνε για επιθέσεις τύπου IP Spoofing. Οι εισβολείς επιτίθενται χρησιμοποιώντας αυτοματοποιημένα εργαλεία που κυκλοφορούν ελευθέρα στο Internet. Κάποια sites πίστευαν, λανθασμένα, ότι σταματούσαν τέτοιου είδους επιθέσεις ενώ άλλα σχεδίαζαν να το κάνουν αλλά δεν είχαν προλάβει να το εφαρμόσουν".

Άρνηση Παροχής Υπηρεσιών (Denial-of-Service)

Εφόσον κάποιος οργανισμός εκμεταλλεύεται το

Internet, πρέπει να λάβει κάποια μέτρα ώστε να διασφαλίσει τη διαθεσιμότητα του συστήματός του σε αυτό. Τα τελευταία χρόνια διάφοροι hackers έχουν βρει αδυναμίες στο πρωτόκολλο TCP/IP που τους δίνει τη δυνατότητα να "ρίχνουν" τις μηχανές (crash-σχήμα 4). Το CERT έχει μιλήσει για το θέμα : "Ο αριθμός των επιθέσεων εναντίον συστημάτων έχει αυξηθεί σημαντικά αφού υπάρχουν πλέον πακέτα που κυκλοφορούν ελευθέρα και που κάνουν εύκολη την πραγματοποίηση τέτοιου είδους επιθέσεων".

5.1.3

ΟρισμόςΗ

IPSec είναι ένα πρωτόκολλο ανοικτών προδιαγραφών για τη διασφάλιση του απορρήτου των επικοινωνιών. Είναι βασισμένο στις προδιαγραφές που ανέπτυξε η ομάδα εργασίας του Internet (ΙETF). Η IPSec διασφαλίζει την εμπιστευτικότητα, την ακεραιότητα και την αυθεντικότητα των επικοινωνιών δεδομένων σε ένα IP δίκτυο. Η IPSec παρέχει τον απαραίτητο μηχανισμό για την ανάπτυξη ευκίνητων λύσεων ασφάλειας σε ένα δίκτυο.Έλεγχοι

κρυπτογράφησης και πιστοποίησης ταυτότητας

μπορούν να εφαρμοσθούν σε διάφορα επίπεδα στην

δικτυακή υποδομή όπως φαίνεται και στο σχήμα 5.

Πριν την άφιξη της

IPSec στο προσκήνιο, εφαρμόζονταν αποσπασματικές λύσεις που αντιμετώπιζαν μέρος μόνο του προβλήματος. Για παράδειγμα, το SSL(Secure Sockets Layer) παρέχει κρυπτογράφηση σε επίπεδο εφαρμογής για Web browsers και άλλες εφαρμογές. Το SSL προστατεύει την πιστότητα των δεδομένων που στέλνονται από κάθε εφαρμογή που το χρησιμοποιεί, αλλά δεν προστατεύει τα δεδομένα που αποστέλλονται από άλλες εφαρμογές. Κάθε σύστημα και εφαρμογή πρέπει να είναι προστατεμένη από το SSL για να του παρέχει το τελευταίο την προστασία.Οργανισμοί όπως ο στρατός χρησιμοποιούσαν για χρόνια κρυπτογράφηση επιπέδου συνδέσμου

. Σε αυτό το σχήμα κάθε σύνδεσμος επικοινωνιών προστατεύεται από ένα ζεύγος συσκευών κρυπτογράφησης - μια στο τέλος κάθε πλευράς του συνδέσμου. Αν και αυτό το σύστημα παρέχει εξαιρετική ασφάλεια δεδομένων είναι πολύ δύσκολο να παρακολουθηθεί και να διαχειριστεί. Επιπλέον απαιτεί η κάθε πλευρά του συνδέσμου στο δίκτυο να είναι ασφαλής διότι τα δεδομένα είναι σε καθαρή μορφή σε αυτά τα σημεία. Φυσικά αυτό το σχήμα δεν μπορεί να δουλέψει καθόλου στο Internet όπου πιθανότατα κανένας από τους ενδιάμεσους συνδέσμους δεν είναι προσβάσιμος σε κανέναν και δεν εμπιστεύεται κανέναν.

Η

IPSec υλοποιεί κρυπτογράφηση και πιστοποίηση επιπέδου δικτύου όπως φαίνεται στο σχήμα 6, παρέχοντας μια λύση ασφαλείας μέσα στην ίδια την αρχιτεκτονική του δικτύου. Έτσι τα συστήματα και οι εφαρμογές που βρίσκονται στις άκρες δεν χρειάζονται αλλαγές ή ρυθμίσεις για να έχουν το πλεονέκτημα της ισχυρής ασφάλειας. Επειδή τα κρυπτογραφημένα πακέτα μοιάζουν με κανονικά IP πακέτα μπορούν εύκολα να δρομολογηθούν μέσα από οποιοδήποτε IP δίκτυο, όπως το Internet, χωρίς καμία αλλαγή στον ενδιάμεσο δικτυακό εξοπλισμό. Οι μόνες συσκευές οι οποίες γνωρίζουν για την κρυπτογράφηση είναι αυτές στα ακραία σημεία. Αυτό το χαρακτηριστικό μειώνει δραστικά τόσο το κόστος της υλοποίησης όσο και το κόστος της διαχείρισης.5.1.4 Λεπτομέρειες της

IPSecΗ

IPSec συνδυάζει τις παραπάνω τεχνολογίες ασφάλειας σε ένα ολοκληρωμένο σύστημα το οποίο παρέχει εμπιστευτικότητα, ακεραιότητα και πιστοποίηση της ταυτότητας των IP πακέτων. Η IPSec αναφέρεται και σε μια σειρά άλλων πρωτοκόλλων όπως ορίζεται στα RFC 1825-1829 και σε άλλες δημοσιεύσεις στο Internet. Αυτές οι προδιαγραφές περιλαμβάνουν:Πακέτα ΙPSec

H ΙPSec ορίζει ένα νέο σετ επικεφαλίδων το οποίο προστίθεται στα IP διαγράμματα. Αυτές οι νέες επικεφαλίδες τοποθετούνται μετά την επικεφαλίδα IP και πριν το πρωτόκολλο επιπέδου 4 (τυπικά το TCP ή το UDP). Αυτές οι νέες επικεφαλίδες παρέχουν πληροφορίες για την ασφάλεια του φορτίου των IP πακέτων όπως αναλύεται παρακάτω:

Οι ΑΗ και οι

ESP μπορούν να χρησιμοποιηθούν ανεξάρτητα ή μαζί, αν και για τις περισσότερες εφαρμογές μια από τις δυο είναι αρκετή. Και για τα δυο αυτά πρωτόκολλα οι ΙΡSec δεν καθορίζει συγκεκριμένους αλγόριθμους που πρέπει να χρησιμοποιηθούν αλλά παρέχει ένα ανοικτό πλαίσιο για βιομηχανική υλοποίηση με παραγωγή ανεξάρτητων αλγορίθμων. Αρχικά οι περισσότερες υλοποιήσεις της IPSec θα περιλαμβάνουν υποστήριξη για το MD5 από την RSA Data Security ή για την SHA (Secure Hash Algorithm) όπως ορίζεται από την κυβέρνηση των Η. Π. Α. για την ακεραιότητα και την πιστοποίηση της ταυτότητας. Το DES (Data Encryption Standard) είναι προς το παρόν ο πιο κοινά προσφερόμενος αλγόριθμος κρυπτογράφησης αν και υπάρχουν και άλλοι όπως οι IDEA, Blowfish και RC4.Η

IPSec παρέχει δυο καταστάσεις λειτουργίας: την transport και την tunnel, όπως φαίνεται στο σχήμα 7.Στην κατάσταση

transport μόνο το IP φορτίο κρυπτογραφείται ενώ οι αρχικές επικεφαλίδες μένουν ανέπαφες. Αυτή η κατάσταση λειτουργίας έχει το πλεονέκτημα της πρόσθεσης μόνο μερικών Bytes σε κάθε πακέτο. Επιπλέον επιτρέπουν σε συσκευές στο δημόσιο δίκτυο να βλέπουν την τελική πηγή και προορισμό του πακέτου. Αυτή η δυνατότητα επιτρέπει ειδική επεξεργασία (για παράδειγμα QoS) στο ενδιάμεσο δίκτυο βασισμένη στην πληροφορία που βρίσκεται στην ΙΡ επικεφαλίδα. Ωστόσο η επικεφαλίδα του επιπέδου 4 θα κρυπτογραφηθεί περιορίζοντας τη δυνατότητα έρευνας των πακέτων. Βεβαίως αφήνοντας την ΙΡ επικεφαλίδα χωρίς κρυπτογράφηση η κατάσταση λειτουργίας transport επιτρέπει στον επιτιθέμενο να κάνει ανάλυση κίνησης (traffic analysis). Για παράδειγμα ο επιτιθέμενος θα μπορούσε να δει πότε ένα CEO της Cisco έστειλε πολλά πακέτα σε ένα άλλο CEO. Ωστόσο ο επιτιθέμενος θα γνώριζε μόνο την αποστολή των ΙΡ πακέτων και δεν θα ήταν στη θέση να καθορίσει αν αυτά ήταν πακέτα e-mail ή κάποιας άλλης εφαρμογής.

Στην κατάσταση λειτουργίας

tunnel όλο το ΙΡ διάγραμμα κρυπτογραφείται και γίνεται το φορτίο ενός καινούριου ΙΡ πακέτου. Αυτή η κατάσταση λειτουργίας επιτρέπει σε μια δικτυακή συσκευή, όπως ένας δρομολογητής, να ενεργήσει σαν ένας ΙΡSec proxy. Αυτό σημαίνει ότι ο δρομολογητής πραγματοποιεί κρυπτογράφηση για λογαριασμό των υπολογιστών του δικτύου. Η πηγή του δρομολογητή κρυπτογραφεί τα πακέτα και τα προωθεί στο IPSec tunnel. Ο προορισμός του δρομολογητή αποκρυπτογραφεί το αρχικό ΙΡ διάγραμμα και το προωθεί στο σύστημα προορισμού του. Το βασικό πλεονέκτημα αυτής της κατάστασης λειτουργίας είναι ότι τα ακραία συστήματα δεν χρειάζεται να ρυθμιστούν για να επικαρπωθούν τα πλεονεκτήματα της IPSec. Η κατάσταση λειτουργίας tunnel προστατεύει επιπλέον το σύστημα από την διαδικασία της ανάλυσης κίνησης. Σε αυτή την κατάσταση λειτουργίας ο επιτιθέμενος μπορεί να καθορίσει μόνο τα ακραία σημεία του tunnel και όχι την πραγματική πηγή και τον προορισμό των πακέτων που κυκλοφορούν μέσα σε αυτό ακόμη και αν είναι τα ίδια με τα ακραία σημεία του tunnel.

Όπως καθορίζεται από την

IETF η κατάσταση λειτουργίας transport μπορεί να χρησιμοποιηθεί μόνο όταν τόσο η πηγή όσο και τα συστήματα προορισμού καταλαβαίνουν από IPSec όπως φαίνεται στο σχήμα 8. Στις περισσότερες περιπτώσεις έχουμε εφαρμογή της IPSec σε κατάσταση λειτουργίας tunnel. Έχουμε έτσι τη δυνατότητα να υλοποιήσουμε την IPSec στη δικτυακή υποδομή χωρίς να τροποποιήσουμε το λειτουργικό σύστημα ή οποιαδήποτε εφαρμογή στους servers και τους υπολογιστές του δικτύου.Συσχετισμοί Ασφάλειας –

Security AssociationΗ

IPSec παρέχει πολλές επιλογές για την υλοποίηση κρυπτογράφησης και πιστοποίησης ταυτότητας στο δίκτυο. Κάθε ΙΡSec σύνδεση μπορεί να παρέχει είτε κρυπτογράφηση είτε ακεραιότητα και πιστοποίηση ταυτότητας δεδομένων ή και τα δυο. Όταν η υπηρεσία ασφάλειας καθοριστεί οι δυο επικοινωνούντες κόμβοι πρέπει να καθορίσουν ακριβώς ποίους αλγόριθμους θα χρησιμοποιήσουν (για παράδειγμα DES ή IDEA για κρυπτογράφηση και MD5 ή SHA για ακεραιότητα δεδομένων). Αφού αποφασίσουν για τους αλγόριθμους οι δυο συσκευές πρέπει να μοιράσουν κλειδιά σύνδεσης. Όπως μπορούμε να δούμε υπάρχει αρκετή πληροφορία προς παρακολούθηση. Η συσχέτιση ασφάλειας είναι μια μέθοδος που χρησιμοποιείται από την IPSec για την παρακολούθηση όλων των λεπτομερειών που αφορούν μια δεδομένη IPSec επικοινωνία. Μια συσχέτιση ασφάλειας είναι η σχέση μεταξύ δυο ή περισσοτέρων οντοτήτων που περιγράφει πως οι οντότητες θα χρησιμοποιήσουν τις υπηρεσίες ασφάλειας για να επικοινωνήσουν με ασφάλεια. Η νονμεκλατούρα μπερδεύει μερικές φορές διότι οι συσχετισμοί ασφάλειας χρησιμοποιούνται για πολλά περισσότερα από ότι μόνο για την IPSec. Για παράδειγμα οι συσχετισμοί ασφάλειας ΙΚΕ περιγράφουν τις παραμέτρους ασφάλειας μεταξύ δυο ΙΚΕ συσκευών.

Οι συσχετισμοί ασφάλειας είναι μη κατευθυντικοί που σημαίνει ότι για κάθε ζεύγος επικοινωνούντων συστημάτων υπάρχουν τουλάχιστον δυο συνδέσεις ασφάλειας—μια από το Α στο Β και μια από το Β στο Α

. Ο συσχετισμός ασφάλειας αναγνωρίζεται μοναδικά από έναν τυχαίως επιλεγμένο μοναδικό αριθμό ο οποίος λέγεται SPI (Security Parameter Index) και από την ΙΡ διεύθυνση του προορισμού. Όταν ένα σύστημα στέλνει ένα πακέτο το οποίο απαιτεί ΙΡSec προστασία κοιτάει τον συσχετισμό ασφάλειας στη βάση δεδομένων του, εφαρμόζει τη συγκεκριμένη επεξεργασία και μετά εισάγει τον SPI από το συσχετισμό ασφάλειας στην IPSec επικεφαλίδα. Όταν το αντίστοιχο μηχάνημα IPSec λαμβάνει το πακέτο κοιτάει με τη σειρά του το συσχετισμό ασφάλειας βάσει της διεύθυνσης προορισμού και του SPI και μετά επεξεργάζεται το πακέτο όπως ορίζεται. Με λίγα λόγια ο συσχετισμός ασφάλειας είναι απλώς μια δήλωση της διαπραγματεύσιμης πολιτικής ασφάλειας μεταξύ δυο συσκευών όπως φαίνεται στο σχήμα 9.Πρωτόκολλο Διαχείρισης Κλειδιών

InternetΗ

IPSec μπορεί να θεωρήσει ότι ένας συσχετισμός ασφάλειας υπάρχει αλλά δεν έχει το μηχανισμό να τον δημιουργήσει. Η IETF επέλεξε να σπάσει τη διαδικασία αυτή σε δύο μέρη : η IPSec παρέχει την επεξεργασία των πακέτων επιπέδου IP και το πρωτόκολλο διαχείρισης κλειδιών Internet (ΙΚMP—Internet Key Management Protocol), ασχολείται με ότι έχει να κάνει με τους συσχετισμούς ασφάλειας. Μετά από εξέταση πολλών εναλλακτικών λύσεων συμπεριλαμβανομένων και των SKIP (Simple Key Management Protocol) και Photouris, η IETF επέλεξε το IKE σαν το τρόπο ρύθμισης των συσχετισμών ασφάλειας για την IPSec.Το ΙΚΕ δημιουργεί ένα πιστοποιημένο και ασφαλές κανάλι – τούνελ μεταξύ δύο οντοτήτων και κατόπιν διαπραγματεύεται τους συσχετισμούς ασφάλειας για την

IPSec. Αυτή η διαδικασία απαιτεί από τις δύο οντότητες να πιστοποιήσουν η μία την άλλη και να μοιράσουν κλειδιά.Πιστοποίηση Ταυτότητας

Τα δύο μέρη πρέπει να πιστοποιήσουν το ένα το άλλο

. Το ΙΚΕ είναι πολύ ευέλικτο και υποστηρίζει πολλές διαφορετικές μεθόδους πιστοποίησης της ταυτότητας. Οι δύο οντότητες πρέπει να συμφωνήσουν σε ένα κοινό πρωτόκολλο πιστοποίησης μέσω μιας κατάλληλης διαδικασίας. Σε αυτή τη φάση υλοποιούνται συνήθως οι παρακάτω μηχανισμοί :Τόσο η διαδικασία κρυπτογράφησης όσο και αυτή των ψηφιακών υπογραφών απαιτεί τη χρήση ψηφιακών πιστοποιητικών για την επικύρωση της δημόσιας σε ιδιωτική αντιστοίχησης

. Το ΙΚΕ επιτρέπει την ανεξάρτητη ανταλλαγή των ψηφιακών πιστοποιητικών με τη χρήση για παράδειγμα του DNSSEC ή την ανταλλαγή τους σαν μέρος του ΙΚΕ.Ανταλλαγή Κλειδιών

Τα δύο μέρη πρέπει να έχουν ένα κοινό, έστω προσωρινό

, κλειδί έτσι ώστε να κρυπτογραφήσουν το ΙΚΕ τούνελ. Το πρωτόκολλο Diffie-Helman χρησιμοποιείται για τη συμφωνία σε ένα κοινό κλειδί. Η ανταλλαγή πιστοποιείται όπως περιγράφηκε παραπάνω για τη αποφυγή επιθέσεων παρεμβολών.Χρησιμοποίηση του ΙΚΕ στην

IPSec

Αυτά τα δύο βήματα, πιστοποίηση και ανταλλαγή κλειδιών, δημιουργούν το ΙΚΕ SA—ένα ασφαλές κανάλι μεταξύ των δύο συσκευών. Το ένα μέρος του τούνελ προσφέρει ένα σύνολο αλγορίθμων ενώ το άλλο πρέπει να κάνει αποδεκτή μία από τις προσφορές ή να απορρίψει ολόκληρη τη σύνδεση. Όταν πλέον τα δύο μέρη συμφωνήσουν στη χρήση συγκεκριμένων αλγορίθμων αντλούν το υλικό των κλειδιών για χρήση από την IPSec μαζί με μία ή και τις δύο επικεφαλίδες (AH και ESP). Η IPSec χρησιμοποιεί διαφορετικό κλειδί από αυτό του IKE. Το κλειδί της IPSec μπορεί να προέλθει από την επαναχρησιμοποίηση της ανταλλαγής Diffie-Helman για την επίτευξη υψηλού βαθμού ασφάλειας, ή με την χρησιμοποίηση της αρχικής ανταλλαγής Diffie-Helman η οποία και παρήγαγε το ΙΚΕ SA, αφού αυτή πρώτα συσχετισθεί μέσω μιας hash συνάρτησης με κάποιους τυχαίους αριθμούς. Η πρώτη μέθοδος παρέχει μεγαλύτερη ασφάλεια αλλά είναι πολύ πιο αργή. Αφού όλα τα παραπάνω τελειώσουν το IPSec SA έχει εγκαθιδρυθεί.

Το σχήμα 9 δείχνει πως η IPSec χρησιμοποιεί το ΙΚΕ για την εγκαθίδρυση μιας ασφαλούς συσχέτισης ασφάλειας. Στο παράδειγμα, το πρώτο πακέτο της Alice προς τον Bob, το οποίο πρέπει να είναι κρυπτογραφημένο, ενεργοποιεί την διαδικασία ΙΚΕ. Αυτή, με τη σειρά της, φτιάχνει ένα ασφαλές κανάλι μεταξύ του Bob και της Alice. Η IPSec SA διαπραγματεύονται μέσα σε αυτό το κανάλι-τούνελ. Κατόπιν η Alice μπορεί να χρησιμοποιήσει αυτό το συσχετισμό ασφάλειας για να στείλει δεδομένα στο Bob με ασφάλεια.

Επειδή η όλη διαδικασία δείχνει κάπως σύνθετη στη θεωρία, ας δούμε το παρακάτω παράδειγμα (σχήμα 11):

Σε αυτό το παράδειγμα ο Bob προσπαθεί να επικοινωνήσει με ασφάλεια, με την Alice. Οι κινήσεις που γίνονται είναι οι παρακάτω:

Εάν οι δύο δρομολογητές έχουν έτοιμη μια IΚΕ SA τότε μπορεί γρήγορα να ξεκινήσει μια

IPSec SA. Εάν δεν έχουν, τότε πρέπει να περιμένουν να δημιουργηθεί μία πρώτα. Σαν μέρος αυτής της διαδικασίας, οι δύο δρομολογητές ανταλλάσσουν ψηφιακά πιστοποιητικά. Αυτά θα πρέπει να είναι υπογεγραμμένα από πριν από κάποιον τρίτο τον οποίο εμπιστεύεται τόσο ο Bob όσο και η Alice (οι δρομολογητές αυτών). Όταν ενεργοποιηθεί το ΙΚΕ κανάλι οι δρομολογητές μπορούν να ξεκινήσουν τις διαπραγματεύσεις για την IPSec SA. Όταν αυτή πια, ενεργοποιηθεί τότε θα έχει συμφωνηθεί ένας αλγόριθμος κρυπτογράφησης (για παράδειγμα ο DES) και ένας αλγόριθμος πιστοποίησης (για παράδειγμα ο MD5) και θα έχει επιπλέον γίνει και η ανταλλαγή κάποιου κλειδιού. Τώρα πλέον ο δρομολογητής του Bob μπορεί να κρυπτογραφήσει τα IP πακέτα του και να τα τοποθετήσει σε νέα IPSec πακέτα για να τα στείλει στο δρομολογητή της Alice. Όταν ο τελευταίος τα λαμβάνει, κοιτάει την IPSec SA και κατόπιν αποθυλακώνει και επεξεργάζεται κατάλληλα το αρχικό πακέτο το οποίο και προωθεί στην Alice. Όσο και σύνθετα αν ακούγονται όλα αυτά, στην πραγματικότητα συμβαίνουν εντελώς αυτόματα και χωρίς να φαίνεται το παραμικρό στα μάτια τόσο του Bob όσο και της Alice.

5.1.5 Περαιτέρω Πληροφορίες

Links για επιπλέον πληροφορίες: http://www.cisco.com

5.2 NAT (Network Address Translation)

5.2.1 Τι είναι το

NATΟ Μεταφραστής Διευθύνσεων Δικτύου σχεδιάστηκε για απλοποίηση και διατήρηση των

IP διευθύνσεων αφού αυτό που κάνει είναι να επιτρέπει σε ιδιωτικά δίκτυα που χρησιμοποιούν μη εγγεγραμμένες IP διευθύνσεις να έχουν σύνδεση με το Internet. Το σύστημα ΝΑΤ λειτουργεί σε κάποιον δρομολογητή, ο οποίος συνδέει συνήθως δύο δίκτυα και μεταφράζει τις ιδιωτικές (μη μοναδικές στον παγκόσμιο ιστό) διευθύνσεις του εσωτερικού δικτύου σε νόμιμες διευθύνσεις προτού τα πακέτα προωθηθούν σε άλλο δίκτυο. Σαν μέρος αυτής της λειτουργίας το ΝΑΤ μπορεί να ρυθμιστεί να κάνει γνωστή μόνο μία διεύθυνση στον έξω κόσμο για ολόκληρο το δίκτυο που συνδέει με αυτόν. Αυτό το χαρακτηριστικό παρέχει επιπλέον ασφάλεια αφού κρύβει ολόκληρο το εσωτερικό δίκτυο από το κόσμο πίσω από μία διεύθυνση.Επιπλέον

, μία επιχείρηση μπορεί να θέλει να έχει σύνδεση με το Internet χρησιμοποιώντας όμως παραπάνω από έναν παροχέα υπηρεσιών internet (ISP) για διάφορους λόγους. Το να διατηρεί κανείς σύνδεση στο internet μέσω παραπάνω του ενός ISP μπορεί να θεωρηθεί σαν ένας τρόπος αύξησης της αξιοπιστίας της σύνδεσης στο internet. Τέτοιου είδους sites με πολλαπλές συνδέσεις ονομάζονται "multi-homed". Όταν η σύνδεση από τον ένα παροχέα πέφτει τότε η εταιρία περνάει σε κάποιον άλλο διατηρώντας τη σύνδεσή της έτσι πάντα. Ακόμα ένα πλεονέκτημα αυτού του σχήματος είναι το ότι η επιχείρηση μπορεί να διανείμει το φορτίο της σε διαφορετικές συνδέσεις. Για επιχειρήσεις μάλιστα που εκτείνονται σε μεγάλη γεωγραφική περιοχή ένα τέτοιο σχήμα θα σήμαινε και καλύτερη διαδικασία δρομολόγησης.Όλες οι παραπάνω σκέψεις συνδυαζόμενες και με τις συνεχώς μειούμενες τιμές των

internet συνδέσεων δίνουν κίνητρο σε όλο και περισσότερες εταιρίες να γίνουν "multi-homed". Την ίδια στιγμή, ο φόρτος που τέτοιες εταιρίες επιβάλλουν στους δρομολογητές στο internet αυξάνεται και γίνεται ολοένα και πιο σημαντικός. Πρέπει λοιπόν να βρεθεί ένας τρόπος κλιμακοποίησης του internet και υποστήριξης αυτών των επιχειρήσεων. Μία λύση θα ήταν οι δρομολογητές της ελεύθερης ζώνης του internet να διατηρούσαν μία διαδρομή για κάθε "multi-homed" επιχείρηση που συνδέεται με παραπάνω του ενός ISPs στο internet. Αυτή η λύση όμως δεν παρέχει επαρκή κλιμακοποίηση. Επιπλέον μία λύση για τη διαχείριση της δρομολόγηση τέτοιων εταιριών θα πρέπει να ενσωματώνει το σκεπτικό ότι ο απαιτούμενος βαθμός συνεργασίας των ISPs θα πρέπει να είναι όσο το δυνατόν μικρότερος και ιδιαίτερα αυτών που δεν συνδέονται άμεσα με τις επιχειρήσεις αυτές.Το

RFC2260 περιγράφει ένα μηχανισμό κατανομής διευθύνσεων και δρομολόγησης για "multi-homed" επιχειρήσεις ο οποίος έχει αρκετά καλή κλιμάκωση. Ωστόσο, δεν του λείπουν και τα μειονεκτήματα. Απαιτεί επαναδιευθυνσιοδότηση μέρους της επιχείρησης όταν αυτή αλλάξει έναν από τους ISPs της ή όταν πρωτογίνει "multi-homed". Επιπλέον, η ικανότητα μιας επιχείρησης να διανέμει τη κίνηση στις διαφορετικές ISP συνδέσεις της, καθορίζεται σε μεγάλο βαθμό από την ανάθεση διευθύνσεων μέσα στην επιχείρηση. Αυτό θα μπορούσε να θεωρηθεί ότι κάνει το καταμερισμό του φορτίου μια άκαμπτη και δυσκίνητη υπόθεση. Ο έλεγχος της κίνησης μέσω της ανάθεσης διευθύνσεων επιφέρει και επιπλέον πολυπλοκότητα στα σχήματα διευθυνσιοδότησης στο εσωτερικό της επιχείρησης.Η προτεινόμενη

, εδώ, λύση είναι το NAΤ. Θα δούμε πως αυτό το σύστημα μπορεί να απαντήσει στα θέματα που τέθηκαν και πώς επιπλέον μπορεί να δραστηριοποιηθεί στην κατεύθυνση της κλιμακοποίησης της δρομολόγησης στις "multi-homed" περιπτώσεις. Το σχήμα που προτείνει το NAT δεν απαιτεί από την επιχείρηση να επαναδιευθυνσιοδοτήσει κατά την αλλαγή ISP και επιτρέπει το καταμερισμό του φορτίου της ανεξάρτητα από το σκηνικό της διευθυνσιοδότησης που υπάρχει μέσα στην επιχείρηση. Η παροχή υπηρεσίας αλλαγής ISP σε περίπτωση που πέσει η σύνδεση με αυτόν που εξυπηρετεί την εταιρία είναι εφαρμόσιμη τόσο στο IPv4 όσο και στο IPv6.5.2.2

Ανάθεση Διευθύνσεων και ΔρομολόγησηΜία

"multi-homed" επιχείρηση συνδεδεμένη ένα σύνολο ISPs έχει πάρει κάποια πεδία διευθύνσεων από καθέναν από τους ISPs (για παράδειγμα μία εταιρία συνδεδεμένη με Ν ISPs θα έχει Ν διαφορετικά πεδία διευθύνσεων). Αυτές τις διευθύνσεις τις ονομάζουμε "εσωτερικές παγκόσμιες διευθύνσεις". Η ανάθεση τέτοιων διευθύνσεων από τους ISPs στην επιχείρηση μπορεί να βασίζεται στη πολιτική του "δανεισμού διευθύνσεων" [RFC2008]. Τέτοιες διευθύνσεις προέρχονται από πεδία διευθύνσεων που οι ISPs χρησιμοποιούν για να δανείζουν κομμάτια αυτών στους πελάτες τους. Ένα σύστημα ΝΑΤ που συνδέει μια επιχείρηση με έναν ISP χρησιμοποιεί το BGP για να διακηρύξει στον ISP την απευθείας σύνδεσή του με τις εσωτερικές παγκόσμιες διευθύνσεις που έχουν παραχωρηθεί από τον ISP τον ίδιο. Ο ISP με τη σειρά του ομαδοποιεί την πληροφορία αυτή και την διασύνδεει με ένα δρομολόγιο απαλείφοντας την ανάγκη να κρατάει στην ελεύθερη ζώνη του internet δρομολόγια για κάθε "multi-homed" επιχείρηση. Το ΝΑΤ δρα σαν ακραίος δρομολογητής-έχει μία εξωτερική BGP (EBGP) σύνδεση με έναν ή παραπάνω από τους δρομολογητές του παροχέα υπηρεσιών (ISP) και μια εσωτερική BGP (IBGP) σύνδεση με άλλα συστήματα NΑΤ στο εσωτερικό της επιχείρησης.Το σχήμα, που περιγράφεται εδώ

, δεν θέτει περιορισμούς στην ανάθεση διευθύνσεων στο εσωτερικό της επιχείρησης. Μπορούν να χρησιμοποιηθούν είτε παγκοσμίως μοναδικές διευθύνσεις είτε διευθύνσεις από το "ιδιωτικό" πεδίο διευθύνσεων είτε διευθύνσεις που χρησιμοποιούνται από άλλους στο internet. Αναφερόμαστε στις διευθύνσεις που χρησιμοποιούνται για ανάθεση στο εσωτερικό της επιχείρησης ως "εσωτερικές τοπικές διευθύνσεις".Επιπρόσθετα των εσωτερικών και εξωτερικών παγκόσμιων διευθύνσεων

, μια επιχείρηση πρέπει να αναθέσει σε κάθε ένα απο τα συστήματα NAT που διαθέτει, ένα πεδίο διευθύνσεων το οποίο να μην συμπίπτει τόσο με τις εσωτερικές τοπικές διευθύνσεις όσο και με οποιαδήποτε από τις (παγκοσμίως μοναδικές) internet διευθύνσεις. Αναφερόμαστε σε αυτές τις διευθύνσεις ως "εξωτερικές τοπικές διευθύνσεις". Οι διευθύνσεις αυτές μπορεί να προέρχονται από το ιδιωτικό πεδίο διευθύνσεων (εάν η επιχείρηση χρησιμοποιεί ιδιωτικό πεδίο διευθύνσεων για τις εσωτερικές τοπικές διευθύνσεις, τότε πρέπει να κρατήσει ένα μέρος αυτών για χρήση από τις εξωτερικές τοπικές διευθύνσεις). Το ΝΑΤ μιας επιχείρησης διακηρύττει στη δρομολόγηση της επιχείρησης απευθείας δυνατότητα σύνδεσης με εξωτερικές τοπικές διευθύνσεις που έχουν ανατεθεί στο ΝΑΤ. Αυτή η πληροφορία είναι και η μόνη πληροφορία δρομολόγησης που το ΝΑΤ διακηρύττει στην επιχείρηση. Έτσι η δρομολόγηση στην εταιρία διεκπεραιώνει δρομολογήσεις προς όλους τους εσωτερικούς της προορισμούς και προς τις εξωτερικές τοπικές διευθύνσεις που έχουν ανατεθεί στα ΝΑΤ της επιχείρησης και μόνο προς αυτές.

Σαν επίδειξη ας εξετάσουμε το παράδειγμα που φαίνεται στο σχήμα

1, όπου η επιχείρηση foo. com είναι συνδεδεμένη με δύο παροχείς υπηρεσιών (ISPs), τον ISP1 και τον ISP2. Ο ISP1 δίνει από το 140. 16/16 πεδίο διευθύνσεών του το υπο-πεδίο 140. 16. 10/24 στην επιχείρηση. Το ΝΑΤ1 που συνδέει την επιχείρηση με τον ISP1 διακηρύσσει στον ISP1 απευθείας σύνδεση με το 193. 17. 15/24Για τις εξωτερικές τοπικές διευθύνσεις της η επιχείρηση χρησιμοποιεί διευθύνσεις από το ιδιωτικό πεδίο διευθύνσεων

. Για το ΝΑΤ1 η επιχείρηση διαθέτει το 192. 168. 1/24 πεδίο και για το ΝΑΤ2 το 192. 168. 2/24. Το ΝΑΤ1 διακηρύττει στην επιχείρηση απευθείας σύνδεση με το 192. 168. 1/24 και το ΝΑΤ2 αντίστοιχα με το 192. 168. 2/24. Όλα αυτά θεωρώντας ότι η επιχείρηση χρησιμοποιεί το πεδίο 10/8 για τις εσωτερικές τοπικές της διευθύνσεις.5.2.3

Επισκόπηση ΛειτουργιώνΤο ΝΑΤ μπορεί να κάνει μετάφραση τόσο των διευθύνσεων των πηγών των πακέτων όσο και αυτών των προορισμών τους

. Η μετάφραση γίνεται με τη βοήθεια του πίνακα μετάφρασης διευθύνσεων ο οποίος διατηρείται από το ΝΑΤ. Επιπλέον θεωρούμε ότι η λειτουργία της μετάφρασης των διευθύνσεων επαυξάνεται με μερικά από τα Application Layer Gateways (ALGs) που είναι λειτουργίες για εφαρμογές που περιέχουν IP διευθύνσεις σαν μέρος της ροής δεδομένων της εφαρμογής. Ειδικότερα, θεωρούμε ότι ένα σύστημα ΝΑΤ υλοποιεί την ALG λειτουργία για το πρωτόκολλο DNS.Πίνακας Μετάφρασης Διευθύνσεων

Ο Πίνακας Μετάφρασης Διευθύνσεων που διατηρεί το ΝΑΤ αποτελείται από καταχωρήσεις δύο τύπων

:μετάφραση εσωτερικών διευθύνσεων και μετάφραση εξωτερικών διευθύνσεων. Κάθε καταχώρηση αποτελείται από δύο μέρη: την τοπική διεύθυνση και τη παγκόσμια διεύθυνση.Το στοιχείο της τοπικής διεύθυνσης ενός τύπου καταχώρησης εσωτερικής μετάφρασης είναι μία διεύθυνση

παρμένη από το πεδίο των εσωτερικών τοπικών διευθύνσεων. Αναφερόμαστε σε μια τέτοια διεύθυνση ως γνωστόν με το χαρακτηρισμό "εσωτερική τοπική διεύθυνση" (IL). Το στοιχείο της παγκόσμιας διεύθυνσης μιας τέτοιας καταχώρησης είναι μια διεύθυνση που έχει εξαχθεί από το πεδίο των εσωτερικών παγκοσμίων διευθύνσεων που έχει δοθεί στο ΝΑΤ και αναφερόμαστε σε μια τέτοια διεύθυνση με το όνομα "εσωτερική παγκόσμια διεύθυνση" (IG).Το στοιχείο της τοπικής διεύθυνσης ενός εξωτερικού τύπου μετάφρασης διεύθυνσης είναι μία διεύθυνση που έχει εξαχθεί από το εξωτερικό τοπικό πεδίο διευθύνσεων που υπάρχει στο ΝΑΤ

. Αναφερόμαστε σε μια τέτοια διεύθυνση με το χαρακτηρισμό "εξωτερική τοπική διεύθυνση" (OL). Τέλος το στοιχείο της παγκόσμιας διεύθυνσης μιας τέτοιας καταχώρησης είναι μια διεύθυνση ενός υπολογιστή έξω από την επιχείρηση. . Αναφερόμαστε σε μια τέτοια διεύθυνση με το χαρακτηρισμό "εξωτερική παγκόσμια διεύθυνση" (OG).Περιληπτικά

:Γέμισμα του Πίνακα Μετάφρασης Διευθύνσεων

Ουσιαστικές για τη λειτουργία των ΝΑΤ είναι οι διαδικασίες γεμίσματος του πίνακα μετάφρασης διευθύνσεων

.Δημιουργείται ως αποτέλεσμα επεξεργασίας DNS απαντήσεων πακέτων δεδομένων που προέρχονται από το εξωτερικό της επιχείρησης

Δημιουργείται ως αποτέλεσμα επεξεργασίας DNS απαντήσεων πακέτων δεδομένων που προέρχονται από το εσωτερικό της επιχείρησης

5.2.4 Παροχή Αδιάλειπτης Εφεδρικής Σύνδεσης

Πρώτη Μέθοδος

:"Auto Route Injection"Ας θεωρήσουμε το παράδειγμα που φαίνεται στο σχήμα

2. Θεωρούμε ότι ο δρομολογητής που συνδέει την επιχείρηση στον ISP-A ονομάζεται ENT-BR-A και ο αντίστοιχος για τον ISP-B ENT-BR-B. θεωρούμε επίσης ότι ο δρομολογητής του ISP-A που συνδέει αυτόν με την επιχείρηση λέγεται ISP-BR-A και ο αντίστοιχος του ISP-B λέγεται ISP-BR-Β. Θεωρούμε επιπλέον ότι το πεδίο εσωτερικών παγκοσμίων διευθύνσεων που ο ISP-A έδωσε στην επιχείρηση ότι λέγεται Prefix A και το αντίστοιχο του ISP-B ότι λέγεται Prefix B.

Σχήμα 2

: "Auto Route Injection"—Steady StateΌταν το σύνολο των δρομολογίων που λαμβάνει ο

ENT-BR-A από τον ISP-BR-A (μέσω EBGP) έχει ένα γεμάτο τμήμα με το σύνολο των δρομολογίων που ο ENT-BR-A λαμβάνει από τον ISP-BR-Β (μέσω EBGP), τότε ο ENT-BR-A διακηρύττει στον ISP-BR-A ότι έχει σύνδεση μόνο με το Prefix A. Όταν το κοινό μέρος είναι άδειο τότε ο ENT-BR-A διακηρύττει στον ISP-BR-A ότι έχει σύνδεση και με το Prefix A και με το Prefix B. (Στο σχήμα 3 η σύνδεση μεταξύ των ENT-BR-B και ISP-BR-Β έχει χαθεί ). Αυτή η προσέγγιση είναι γνωστή ως "auto route injection" και θα συνεχίζεται για όσο διάστημα η σύνδεση παραμένει κάτω. Με το που το κοινό μέρος γεμίσει, ο ENT-BR-A θα σταματήσει να διακηρύττει σύνδεση με το Prefix B στον ISP-BR-A (αλλά θα συνεχίσει να διακηρύττει σύνδεση με το Prefix A στον ISP-BR-A).Σχήμα 3

: "Auto Route Injection"—Broken Connection

Η παραπάνω προσέγγιση είναι βασισμένη στην υπόθεση ότι ο δρομολογητής της επιχείρησης έχει τους μηχανισμούς που θα τον βοηθούσαν

Κάθε σύστημα ΝΑΤ εκτός της διακήρυξης στον δρομολογητή της επιχείρησης της σύνδεσης με τις εξωτερικές τοπικές διευθύνσεις που αποδόθηκαν στο ΝΑΤ είναι επιπλέον επιφορτισμένο με την ευθύνη να διακηρύττει στον δρομολογητή της επιχείρησης της σύνδεσης με τις εξωτερικές παγκόσμιες διευθύνσεις που αποδόθηκαν στο ΝΑΤ

. Αυτό με τη σειρά του συνεπάγεται ότι καμία από τις εξωτερικές παγκόσμιες διευθύνσεις που αποδόθηκαν στο ΝΑΤ θα μπορούσαν να χρησιμοποιηθούν από εσωτερικές τοπικές διευθύνσεις. Αυτό είναι αναγκαίο για την αποφυγή διάσπασης των μεταφορικών συνδέσεων σε περίπτωση που πέσει η σύνδεση μεταξύ της επιχείρησης και των παροχέων υπηρεσιών (ISP) της. Επιπλέον το ΝΑΤ πρέπει να εμφυσά στην επιχείρηση ένα δεδομένο δρομολόγιο (default route) όσο καταλαβαίνει ότι διατηρείται η σύνδεση με το Internet.Με αυτή τη μέθοδο και σε σταθερή κατάσταση τα δρομολόγια που εμφυσούνται από την επιχείρηση στους

ISPs της ομαδοποιούνται από αυτούς και δεν αναπαράγονται στην "ελεύθερη ζώνη" του internet. Μπορεί να ειπωθεί ότι όταν χαθεί η σύνδεση, όπως φαίνεται στο σχήμα 3, αυτή η μέθοδος θα είχε ως αποτέλεσμα την εμφύτεψη επιπλέον πληροφορίας δρομολόγησης στην "ελεύθερη ζώνη" του internet. Ωστόσο, κάποιος θα μπορούσε να παρατηρήσει ότι η πιθανότητα να χάσουν όλες οι "multi-homed" επιχειρήσεις τη σύνδεσή τους με το internet ταυτόχρονα είναι πολύ μικρή. Έτσι κατά μέσο όρο ο αριθμός των επιπλέον δρομολογίων στην "ελεύθερη ζώνη" του internet εξαιτίας των "multi-homed" επιχειρήσεων αναμένεται να είναι μόνο ένα μικρό κλάσμα του συνολικού αριθμού αυτών των επιχειρήσεων.Δεύτερη Μέθοδος

:"Non-Direct"BGP PeeringΗ πρώτη μέθοδος επιτρέπει τη δραστική μείωση του φόρτου δρομολόγησης στην εξ ορισμού ελεύθερη

(default-free) ζώνη του internet εξαιτίας των "multi-homed" επιχειρήσεων. Η παρακάτω προσέγγιση επιτρέπει την πλήρη απάλειψη αυτού του φαινομένου.Ο δρομολογητής της επιχείρησης διατηρεί

EBGP σύνδεση όχι μόνο με τον απευθείας σε αυτούς συνδεδεμένους δρομολογητές των ISPs αλλά και με τους δρομολογητές άλλων ISPs που είναι άμεσα συνδεδεμένοι με άλλους δρομολογητές της επιχείρησης. Αυτή η αντιστοίχηση λέγεται "όχι άμεση EBGP αντιστοιχήσει" και φαίνεται στο σχήμα 4.

Σχήμα 4

:"Non—Direct" EBGP Peering—Steady StateΈνας ISP που διατηρεί τόσο άμεση όσο και έμμεση EBGP σύνδεση με μια συγκεκριμένη επιχείρηση διακηρύττει το ίδιο σύνολο δρομολογίων και στις δύο συνδέσεις. Ένας δρομολογητής επιχείρησης που διατηρεί άμεση ή έμμεση σύνδεση με τον ISP διακηρύττει σε αυτόν το Prefix διευθύνσεων που διατέθηκε στην επιχείρηση από αυτόν τον ISP. Στον ISP προτιμούνται τα δρομολόγια που ελήφθησαν από άμεση σύνδεση—αντιστοίχηση από τα αντίστοιχα των μη άμεσων συνδέσεων. Η προώθηση μέσω δρομολογίου που ελήφθη από έμμεση σύνδεση γίνεται με ενθυλάκωση[GRE].

Σαν παράδειγμα ας πάρουμε τη διάταξη του σχήματος

5. Η τοπολογία είναι ίδια με αυτή του σχήματος 2 μόνο που εδώ έχουμε και μια επιπλέον έμμεση EBGP σύνδεση του ENT-BR-A με τον ISP-BR-B. Ο ENT-BR-Β διατηρεί άμεση EBGP σύνδεση με τον ISP-BR-B και διακηρύττει σε αυτόν σύνδεση με το Prefix B. Τέλος, ο ENT-BR-Β διατηρεί έμμεση EBGP σύνδεση με τον ISP-BR-Α και διακηρύττει σε αυτόν σύνδεση με το Prefix Α.Όταν η σύνδεση της εταιρίας με τους δύο

ISPs είναι ζωντανή, η κίνηση που προορίζεται για υπολογιστές των οποίων οι διευθύνσεις υπήρχαν στο Prefix A θα περάσουν μέσα από τον ISP-A στον ISP-BR-A και τέλος στον ENT-BR-A και την επιχείρηση. Αντίστοιχα, η κίνηση που προορίζεται για υπολογιστές των οποίων οι διευθύνσεις υπήρχαν στο Prefix Β θα περάσει μέσα από τον ISP-Β στον ISP-BR-Β και τέλος στον ENT-BR-Β και την επιχείρηση. Τώρα ας δούμε τι θα γινόταν εάν χανόταν η σύνδεση μεταξύ των ISP-BR-Β και ENT-BR-Β. Σε αυτή τη περίπτωση η κίνηση προς τους υπολογιστές με Prefix A θα γίνεται όπως και πριν. Όμως η κίνηση προς αυτούς με Prefix B θα πηγαίνει από τον ISP-Β στον ISP-BR-Β και αυτός θα την ενθυλακώνει και θα τη στέλνει στον ENT-BR-Α όπου θα απο-ενθυλακώνετε και θα στέλνεται στην επιχείρηση όπως φαίνεται και στο σχήμα 5.

Σχήμα 5:"Non--Direct" EBGP Peering—Broken Connection

Κάθε σύστημα ΝΑΤ εκτός της διακήρυξης στον δρομολογητή της επιχείρησης της σύνδεσης με τις εξωτερικές τοπικές διευθύνσεις που αποδόθηκαν στο ΝΑΤ είναι επιπλέον επιφορτισμένο με την ευθύνη να διακηρύττει στον δρομολογητή της επιχείρησης της σύνδεσης με τις εξωτερικές παγκόσμιες διευθύνσεις που αποδόθηκαν στο ΝΑΤ

. Αυτό με τη σειρά του συνεπάγεται ότι καμία από τις εξωτερικές παγκόσμιες διευθύνσεις που αποδόθηκαν στο ΝΑΤ θα μπορούσαν να χρησιμοποιηθούν από εσωτερικές τοπικές διευθύνσεις. Αυτό είναι αναγκαίο για την αποφυγή διάσπασης των μεταφορικών συνδέσεων σε περίπτωση που πέσει η σύνδεση μεταξύ της επιχείρησης και των παροχέων υπηρεσιών (ISP) της. Επιπλέον το ΝΑΤ πρέπει να εμφυσά στην επιχείρηση ένα δεδομένο δρομολόγιο (default route) όσο καταλαβαίνει ότι διατηρείται η σύνδεση με το Internet.Μπορούμε να παρατηρήσουμε ότι με αυτό το σχήμα δεν υπάρχει επιπλέον πληροφορία δρομολόγησης εξαιτίας των

"multi-homed" επιχειρήσεων στην "default-free" ζώνη του internet. Επιπλέον βλέπουμε ότι το σύνολο των δρομολογητών μέσα σε έναν ISP που διατηρούν έμμεσες συνδέσεις με δρομολογητές επιχειρήσεων δεν είναι αναγκαστικό να συμπίπτει με τους δρομολογητές που διατηρούν άμεσες συνδέσεις. Για την έμμεση αντιστοίχηση μπορεί να χρησιμοποιηθεί οποιοσδήποτε άλλος δρομολογητής βελτιώνοντας έτσι την αξιοπιστία του συστήματος σε περιπτώσεις αποτυχιών μέσα στον ISP.5.2.5

Υπολογιστές Επιχειρήσεων Εκτός του Δικτύου ΑυτώνΜία

DNS ζώνη σχετιζόμενη με μια επιχείρηση μπορεί να περιλαμβάνει έναν ή παραπάνω υπολογιστές που βρίσκονται εκτός του δικτύου της επιχείρησης. Για παράδειγμα αυτοί που δεν βρίσκονται πίσω από το ΝΑΤ της επιχείρησης. Για την υποστήριξη της επικοινωνίας με αυτούς ο πίνακας μετάφρασης διευθύνσεων του κάθε ΝΑΤ που συνδέει την επιχείρηση με το internet ρυθμίζεται με έναν εσωτερικό και έναν εξωτερικό τύπο μετάφρασης για κάθε υπολογιστή. Στη καταχώρηση εσωτερικού τύπου μετάφρασης η εσωτερική τοπική διεύθυνση ισοδυναμεί με μια διεύθυνση από τις εξωτερικές τοπικές διευθύνσεις του ΝΑΤ και η εσωτερική παγκόσμια διεύθυνση ισοδυναμεί με την IP διεύθυνση του υπολογιστή. Στην εξωτερικού τύπου καταχώρηση μετάφρασης η εξωτερική τοπική διεύθυνση ισοδυναμεί με την εσωτερική παγκόσμια διεύθυνση της καταχώρησης εσωτερικών διευθύνσεων και η εξωτερική παγκόσμια διεύθυνση ισοδυναμεί με την εσωτερική διεύθυνση της μετάφρασης εσωτερικού τύπου καταχώρησης.Η

DNS καταχώρηση για έναν τέτοιο υπολογιστή (Α και PTR RR) χρησιμοποιούν την IP διεύθυνση του υπολογιστή.5.2.6

Περαιτέρω ΠληροφορίεςΟ αναγνώστης μπορεί να βρει επιπλέον πληροφορίες στο

site της Cisco διεύθυνση: http://www.cisco.com5.3 Secure Socket Layer (SSL)

5.3.1 Γενικά

Το πρωτόκολλο SSL αναπτύχθηκε από την

Netscape Communications Corporation για την ασφαλή επικοινωνία ευαίσθητων πληροφοριών όπως προσωπικά στοιχεία και αριθμούς πιστωτικών καρτών. Η πρώτη σχεδίαση του πρωτοκόλλου έγινε τον Ιούλιο του 1994 και αποτελούσε την πρώτη έκδοση (version 1.0) και τον Οκτώβριο του ίδιου χρόνου δημοσιοποιήθηκε υπό την μορφή RFC (Request For Comments). Τον Δεκέμβριο του 1994 εκδίδεται μια επαναθεώρηση του πρωτοκόλλου, η δεύτερη έκδοση του (version 2.0). Η παρούσα έκδοση του SSL, version 3.0, παρουσιάσθηκε στο κοινό στα τέλη του 1995, ενώ από τα μέσα του 1995 είχε αρχίσει να εφαρμόζεται σε προϊόντα της εταιρίας, όπως τον Netscape Navigator.Επειδή η

Netscape επιθυμούσε την παγκόσμια υιοθέτηση του πρωτοκόλλου γεγονός που ερχόταν σε σύγκρουση με τους νόμους των Ηνωμένων Πολιτειών περί εξαγωγή κρυπτογραφικών αλγορίθμων, αναγκάστηκε να επιτρέψει την χρήση ασθενών αλγορίθμων στις εξαγόμενες εφαρμογές. Πιο συγκεκριμένα, δημιούργησε παραλλαγές των αλγόριθμων RC4-128 και RC2-128 που στην πραγματικότητα χρησιμοποιούν κλειδιά των 40 bits.5.3.2 Εισαγωγή στο SSL

Το πρωτόκολλο SSL έχει σχεδιαστεί για να παρέχει απόρρητη επικοινωνία μεταξύ δύο συστημάτων, από τα οποία το ένα λειτουργεί σαν client και το άλλο σαν

server. Η εξασφάλιση του απορρήτου γίνεται με την κρυπτογράφηση όλων των μηνυμάτων στο επίπεδο SSL Record Protocol. Παρέχει, επιπλέον, υποχρεωτική πιστοποίηση της ταυτότητας του server και προαιρετικά της ταυτότητας του client, μέσω έγκυρων πιστοποιητικών από έμπιστες Αρχές Έκδοσης Πιστοποιητικών (Certificates Authorities). Υποστηρίζει πληθώρα μηχανισμών κρυπτογράφησης και ψηφιακών υπογραφών για αντιμετώπιση όλων των διαφορετικών αναγκών. Τέλος, εξασφαλίζει την ακεραιότητα των δεδομένων, εφαρμόζοντας την τεχνική των Message Authentication Codes (MACs), ώστε κανείς να μην μπορεί να αλλοιώσει την πληροφορία χωρίς να γίνει αντιληπτός. Όλα τα παραπάνω γίνονται με τρόπο διαφανές και απλό.Η έκδοση 3 του πρωτοκόλλου κάλυψε πολλές αδυναμίες της δεύτερης. Οι σημαντικότερες αλλαγές έχουν να με την μείωση των απαραίτητων μηνυμάτων κατά το

handshake για την εγκαθίδρυση της σύνδεσης, την επιλογή των αλγόριθμων συμπίεσης και κρυπτογράφησης από τον server και την εκ νέου διαπραγμάτευση του master-key και session-id. Ακόμα αυξάνονται οι διαθέσιμοι αλγόριθμοι και προστίθενται νέες τεχνικές για την διαχείριση των κλειδιών.Συμπερασματικά μπορούμε να πούμε πως η έκδοση 3 του SSL είναι πιο ολοκληρωμένη σχεδιαστικά, με μεγαλύτερο εύρος υποστήριξης εφαρμογών και λιγότερες ατέλειες. Παρ' όλο που είναι συμβατή με την δεύτερη έκδοση, η χρήση της τελευταίας δεν πρέπει να προτιμάται.

Το SSL μπορεί να τοποθετηθεί στην κορυφή οποιουδήποτε πρωτοκόλλου μεταφοράς, δεν εξαρτάται από την ύπαρξη του TCP/IP

και τρέχει κάτω από πρωτόκολλα εφαρμογών όπως το HTTP, FTP και TELNET. Μια αναπαράσταση του πρωτοκόλλου SSL βλέπουμε παρακάτω.

5.3.3 Υποστηριζόμενοι Αλγόριθμοι

Οι αλγόριθμοι κρυπτογράφησης χωρίζονται στους

stream ciphers και στους block ciphers. Στους stream ciphers ανήκουν οι RC4 με κλειδιά 40 bits και 128 bits. Στους block ciphers ανήκουν οι RC2 με κλειδιά 40 και 128 bits, οι DES, DES40, Triple DES και οι IDEA και Fortezza.Οι αλγόριθμοι για την παραγωγή των

hash και digest values για τα MACs είναι ο MD5 (128-bit hash) και ο SHA (160-bit hash).Οι τεχνικές διαχείρισης των κλειδιών (

key management) διακρίνονται στους: την ασύμμετρη κρυπτογραφία με RSA, την τεχνική Diffie-Hellman. Τα πιστοποιητικά είναι της μορφής Χ.509. Ο RSA μαζί με τον DSS και τον Fortezza μπορούν να χρησιμοποιηθούν για την ψηφιακή υπογραφή των κλειδιών κρυπτογράφησης.Προσφέρεται και η δυνατότητα επιλογής ανασφάλιστης επικοινωνίας, αλλά δεν συνιστάται.

5.3.4 Το SSL και το OSI μοντέλο

Είναι σημαντικό κάθε νέο πρωτόκολλο επικοινωνίας να συμμορφώνεται με το OSI μοντέλο, έτσι ώστε να μπορεί εύκολα να αντικαταστήσει κάποιο υπάρχον πρωτόκολλο ή να ενσωματωθεί στην υπάρχουσα δομή πρωτοκόλλων.

Το SSL χωρίζεται σε δύο μέρη, το SSL

Handshake Protocol (SSLHP) και το SSL Record Protocol (SSLRP). Το SSLHP διαπραγματεύεται τους αλγόριθμους κρυπτογράφησης που θα χρησιμοποιηθούν και πραγματοποιεί την πιστοποίηση της ταυτότητας του server και εάν ζητηθεί και του client. Το SSLRP συλλέγει τα δεδομένα σε πακέτα και αφού τα κρυπτογραφήσει τα μεταδίδει και αποκρυπτογραφεί τα παραλαμβανόμενα πακέτα.Βλέπουμε πως το SSL λειτουργεί επιπρόσθετα της υπάρχουσας δομής του

OSI και όχι σαν πρωτόκολλο αντικατάστασης. Επίσης είναι πασιφανές ότι η χρήση του SSL δεν αποκλείει την χρήσης άλλου μηχανισμού ασφαλείας που λειτουργεί σε υψηλότερο επίπεδο, για παράδειγμα το S/HTTP που εφαρμόζεται στο επίπεδο Εφαρμογών, πάνω από το SSL.5.3.5 Λειτουργία του SSL

SSL Record Protocol

Ένα πακέτο SSL αποτελείται από δύο μέρη, την επικεφαλίδα και τα δεδομένα. Η επικεφαλίδα μπορεί να είναι είτε 3 bytes είτε 2 bytes, από τις οποίες περιπτώσεις η δεύτερη χρησιμοποιείται όταν τα δεδομένα χρειάζονται συμπλήρωμα (padding). Το πεδίο escape-bit στην περίπτωση των 3 bytes υπάρχει μόνο σε εκδόσεις μετά την δεύτερη του πρωτοκόλλου και προβλέπεται για ρύθμιση πληροφοριών out-of-band. Για την επικεφαλίδα των 2 bytes το μέγεθος του πακέτου είναι 32767 bytes, ενώ για την επικεφαλίδα των 3 bytes το μέγεθος είναι 16383 bytes.

Το κομμάτι των δεδομένων αποτελείται από ένα

Message Authentication Code (MAC), τα πραγματικά δεδομένα και δεδομένα συμπλήρωσης, εάν χρειάζονται. Αυτό το κομμάτι είναι που κρυπτογραφείται κατά την μετάδοση. Τα συμπληρωματική δεδομένα απαιτούνται όταν οι αλγόριθμοι κρυπτογράφησης εν χρήση είναι τύπου block ciphers και ο ρόλος τους είναι να συμπληρώνουν τα πραγματικά δεδομένα ώστε το μέγεθος τους είναι πολλαπλάσιου του μεγέθους που δέχεται σαν είσοδο ο block cipher. Εάν χρησιμοποιούνται stream ciphers τότε δεν απαιτείται συμπλήρωμα και μπορεί αν χρησιμοποιηθεί η επικεφαλίδα των 2 bytes.Το

MAC είναι η digest ή hash value των secret-write key (βλέπε παρακάτω) του αποστολέα του πακέτου, των πραγματικών δεδομένων, των συμπληρωματικών δεδομένων και ενός αριθμού ακολουθίας, στην σειρά που δίνονται.Προβλέπεται και η συμπίεση των δεδομένων

(data compression) με κατάλληλους μηχανισμούς που επιλέγονται κατά το handshake, ενώ δεν αποκλείεται να χρειαστεί και τεμαχισμός της πληροφορίας σε πολλά πακέτα (fragmentation).SSL Handshake Protocol

Το πρωτόκολλο

SSL Handshake διαχωρίζεται σε δύο επιμέρους φάσεις: η πρώτη φάση αφορά την επιλογή των αλγόριθμων, την ανταλλαγή ενός master key και την πιστοποίηση της ταυτότητας του server. Η δεύτερη φάση διαχειρίζεται την πιστοποίηση της ταυτότητας του client (εάν ζητηθεί) και ολοκληρώνει την διαδικασία του handshaking. Όταν το ολοκληρωθούν και οι δύο φάσεις, το στάδιο του handshake τελειώνει και η μεταφορά μεταξύ των δύο άκρων αρχίζει. Όλα τα μηνύματα κατά την διάρκεια του handshaking και μετά στέλνονται σύμφωνα με το SSL Record Protocol.Το πακέτο των αλγορίθμων κρυπτογράφησης

(Cipher Suite) περιλαμβάνει την μέθοδο για την ανταλλαγή των κλειδιών, τον αλγόριθμο κρυπτογράφησης και τον μηχανισμό για την παραγωγή του MAC.Παρακάτω θα δούμε τρεις διαφορετικές περιπτώσεις επικοινωνίας.

1. Πρώτα θα εξετάσουμε την περίπτωση της αρχικής σύνδεσης, χωρίς πιστοποίηση ταυτότητας του client. Χρησιμοποιείται η σύμβαση "{data}key" για να υποδηλώσουμε κρυπτογραφημένα δεδομένα με το κλειδί "key".

Ας δούμε βήμα προς βήμα την ακολουθία μηνυμάτων.

Τύπος Μηνύματος |

Κατεύθυνση |

Δεδομένα που μεταφέρονται |

client-hello |

C a S |

challenge-data, cipher-suite-specs, compressions |

server-hello |

C ? S |

connection-id, server-certificate, cipher-kind, compression-kind |

client-master-key |

C a S |

clear-master-key,{secret-master-key}server-public-key |

client-finish |

C a S |

{connection-id}client-write-key |

server-verify |

C ? S |

{challenge-data}server-write-key |

server-finish |

C ? S |

{session-id}server-write-key |

Με το μήνυμα

client-hello στέλνει ο client στον server μια λίστα με τους αλγόριθμους που υποστηρίζει και τα challenge-data που θα χρησιμοποιηθούν αργότερα για την πιστοποίηση της ταυτότητας του.Το μήνυμα

server-hello επιστρέφει στον client ένα αναγνωριστικό της σύνδεσης (connection-id), την επιλογή του server όσον αναφορά πακέτο των αλγόριθμων κρυπτογράφησης και συμπίεσης (που και οι δύο υποστηρίζουν) και το πιστοποιητικό του server που θα χρησιμοποιηθεί από τον client για την απόκτηση της δημόσιας κλείδας του server. Στην τελευταία έκδοση τουΤο

client-master-key και το master-key, που ανάλογα με το που βρίσκεται κάθε υπολογιστής, μπορεί να έχει δυο διαφορετικές μορφές. Για SSL εφαρμογές έξω από τις Ηνωμένες Πολιτείες, τα 88 bits του master-key μεταδίδονται μη κρυπτογραφημένα και κρυπτογραφούνται τα υπόλοιπα 40 bits με την δημόσια κλείδα του server. Αντίθετα για SSL εφαρμογές εντός των Ηνωμένων Πολιτειών, κρυπτογραφείται όλο το master-key και το clear-master-key είναι άδειο.Από αυτό το σημείο και μετά όλα τα μηνύματα κρυπτογραφούνται στο επίπεδο του

SSL Record Protocol. Το master-key δεν χρησιμοποιείται άμεσα για κρυπτογράφηση, αλλά για την παραγωγή δύο ζευγάρια κλειδιών. Το ένα ζευγάρι ανήκει στον client και αποτελείται από το client-write-key που χρησιμοποιεί ο client για να κρυπτογραφήσει τα μηνύματα προς τον server και το client-read-key για να αποκρυπτογραφήσει ότι λαμβάνει από αυτόν. Το δεύτερο ζευγάρι ανήκει στον server και αποτελείται από το server-write-key για κρυπτογράφηση μηνυμάτων προς τον client και το server-read-key για αποκρυπτογράφηση των παραληφθέντων. Για την ακρίβεια, το client-write-key είναι το ίδιο με το server-read-key και το client-read-key είναι το ίδιο με το server-write-key.Το

client-finish περιέχει το αναγνωριστικό της σύνδεσης που αρχικά είχε σταλεί από τον server κρυπτογραφημένο με το client-write-key.Το

server-verify περιέχει τα challenge-data που είχε στείλει ο client στον server κατά την αρχή της σύνδεσης, κρυπτογραφημένα με το server-write-key. Η παραλαβή και αποκρυπτογράφηση αυτού του μηνύματος είναι το τελικό στάδιο για την επιβεβαίωση της ταυτότητας του server καθ' ότι μόνο ο αληθινός server θα μπορούσε να αποκρυπτογραφήσει με την ιδιωτική του κλείδα το master-key.Τέλος, το μήνυμα

server-finish τερματίζει το handshake. Περιέχει το session-id που χρησιμοποιείται σε επόμενες διαδικασίες handshake για την αποφυγή επανάληψης της φάσης επιλογής αλγορίθμων και ανταλλαγής του master-key. Το session-id αποθηκεύεται και από τους δύο και η προτεινόμενη διάρκεια ζωής είναι 100 δευτερόλεπτα. Έπειτα, αχρηστεύεται.2. Όταν ένα προηγούμενο session-id από τον client χρησιμοποιείται για να επαναεγκαταστήσει την σύνδεση, το handshake γίνεται ως εξής:

Τύπος Μηνύματος |

Κατεύθυνση |

Δεδομένα που μεταφέρονται |

client-hello |

C a S |

challenge-data, session-id, cipher-suite-specs, compressions |

server-hello |

C ? S |

connection-id |

client-finish |

C a S |

{connection-id}client-write-key |

server-verify |

C ? S |

{challenge-data}server-write-key |

server-finish |

C ? S |

{session-id}server-write-key |

Αλλάζει το

client-hello που περιέχει επιπλέον το session-id και χρησιμοποιείται από τον server για να καθορίσει τους αλγόριθμους και το master-key. Η λίστα με τους αλγόριθμους στέλνεται ξανά για την περίπτωση όπου έχει λήξει το session-id.Το

server-hello στέλνεται μόνο όταν το session-id ισχύει ακόμα.3. Όταν ζητείται πιστοποίηση της ταυτότητας του client και έχει προηγουμένως εκδοθεί session-id, η ακολουθία των μηνυμάτων του handshaking γίνεται:

Τύπος Μηνύματος |

Κατεύθυνση |

Δεδομένα που μεταφέρονται |

client-hello |

C a S |

challenge-data, session-id, cipher-suite-specs |

server-hello |

C ? S |

connection-id, server-certificate, cipher-kind |

client-master-key |

C a S |

clear-master-key,{secret-master-key}server-public-key |

client-finish |

C a S |

{connection-id}client-write-key |

server-verify |

C ? S |

{challenge-data}server-write-key |

request-certificate |

C ? S |

{auth-type, cert-chal-data}server-write-key |

client-certificate |

C a S |

{cert-type, client-cert, resp-data}client-write-key |

server-finish |

C ? S |

{session-id}server-write-key |

Παρατηρούμε ότι τα προστίθονται δύο νέα μηνύματα στην προηγούμενη ακολουθία.

Το

request-certificate στέλνεται από τον server και περιέχει μια δήλωση για την συνάρτηση που θα χρησιμοποιήσει ο client για την παραγωγή της digest value και τον τύπο της συμμετρική κρυπτογράφησης (auth-type). Επίσης, αποστέλλονται και δεδομένα που θα υπογράψει ο client για να αποδείξει την ταυτότητα του (cert-chal-data).Το

client-certificate επιστρέφει στον server το πιστοποιητικό του client, μαζί με μια δήλωση του τύπου αυτού (cert-type )και την υπογραφή των δεδομένων cert-chal-data. Ο server θα χρησιμοποιήσει την δημόσια κλείδα που περιέχεται στο πιστοποιητικό του client για να αποκρυπτογραφήσει την υπογραφή. Έπειτα, θα υπολογίσει το message digest των cert-chal-data και θα το συγκρίνει με το message digest που προήλθε από την αποκρυπτογράφηση της υπογραφής.Κατά την διάρκεια όλων των παραπάνω ανταλλαγών μηνυμάτων, μηνύματα λάθους μπορούν να σταλούν σαν απάντηση σε μηνύματα που δεν βγάζουν νόημα. Η διαδικασία αναγνώρισης λάθους και αποστολή του κατάλληλου μηνύματος αναλαμβάνεται από το πρωτόκολλο SSL

Alert Protocol και είναι μέρος του SSL Handshake Protocol. Έτσι, το μήνυμα no-cipher-error στέλνεται όταν ο server δεν υποστηρίζει κανένα από τους αλγόριθμους που προτείνει ο client, το μήνυμα no-certificate-error όταν δεν είναι διαθέσιμο το ζητηθέν πιστοποιητικό, το μήνυμα bad-certificate αν το πιστοποιητικό είναι άκυρο και τέλος το unsupported-certificate-type-error, όταν ο τύπος ενός πιστοποιητικού δεν υποστηρίζεται από κανέναν.5.3.6 Αντοχή του SSL σε Γνωστές Επιθέσεις

Dictionary Attack

Αυτό το είδος της επίθεσης λειτουργεί όταν ένα μέρος του μη κρυπτογραφημένου κειμένου είναι στην κατοχή του ανέντιμων προσώπων. Το μέρος αυτό κρυπτογραφείται με χρήση κάθε πιθανού κλειδιού και έπειτα ερευνάται ολόκληρο το κρυπτογραφημένο μήνυμα μέχρι να βρεθεί κομμάτι του που να ταιριάζει με κάποιο από τα προϋπολογισμένα. Σε περίπτωση που η έρευνα έχει επιτυχία, τότε το κλειδί που χρησιμοποιήθηκε για την κρυπτογράφηση ολόκληρου του μηνύματος έχει βρεθεί.

Το

SSL δεν απειλείται από αυτήν την επίθεση αφού τα κλειδιά των αλγορίθμων του είναι πολύ μεγάλα των 128 bit. Ακόμα και οι αλγόριθμοι σε εξαγόμενα προϊόντα, υποστηρίζουν 128 bit κλειδιά και παρ' όλο που τα 88 bit αυτών μεταδίδονται ανασφάλιστα, ο υπολογισμός 240 διαφορετικών ακολουθιών κάνει την επίθεση αδύνατο να επιτύχει.Brute Force Attack

Η επίθεση αυτή πραγματοποιείται με την χρήση όλων των πιθανών κλειδιών για την αποκρυπτογράφηση των μηνυμάτων. Όσο πιο μεγάλα σε μήκος είναι τα χρησιμοποιούμενα κλειδιά, τόσο πιο πολλά είναι τα πιθανά κλειδιά. Τέτοια επίθεση σε αλγορίθμους που χρησιμοποιούν κλειδιά των 128 bits είναι τελείως ανούσια. Μόνο ο

DES56 bit cipher είναι ευαίσθητος σε αυτήν την επίθεση, αλλά η χρήση του δεν συνιστάται.Replay Attack

Όταν ένας τρίτος καταγράφει την ανταλλαγή μηνυμάτων μεταξύ

client και server και προσπαθεί να ξανά χρησιμοποιήσει τα μηνύματα του client για να αποκτήσει πρόσβαση στον server, έχουμε την επίθεση replay attack. Όμως το SSL κάνει χρήση του connection-id, το οποίο παράγεται από τον server με τυχαίο τρόπο και διαφέρει για κάθε σύνδεση. Έτσι δεν είναι δυνατόν πότε να υπάρχουν δυο ίδια connection-id και το σύνολο των είδη χρησιμοποιημένων μηνυμάτων δεν γίνονται δεκτά από τον server. Το connection-id έχει μέγεθος 128 bit για πρόσθετη ασφάλεια.Man-In-The-Middle-Attack

Η επίθεση Man-In-The-Middle συμβαίνει όταν ένας τρίτος είναι σε θέση να παρεμβάλλεται στην επικοινωνία μεταξύ του server και του client. Αφού επεξεργαστεί τα μηνύματα του client και τροποποιήσει όπως αυτός επιθυμεί, τα προωθεί στον server. Ομοίως πράττει για τα μηνύματα που προέρχονται από τον server. Δηλαδή, προσποιείται στον client ότι είναι ο server και αντίστροφα.

Το SSL υποχρεώνει τον server να αποδεικνύει την ταυτότητα του με την χρήση έγκυρου πιστοποιητικού του οποίου η τροποποίηση είναι αδύνατον. Μην ξεχνάμε την δυνατότητα επικοινωνίας των κλειδιών υπογεγραμμένα.

5.3.7 Αδυναμίες του SSL

Brute Force Attack

Εναντίον Αδύναμων ΑλγορίθμωνΗ μεγαλύτερη αδυναμία του πρωτοκόλλου είναι η ευαισθησία των αλγόριθμων που χρησιμοποιούν μικρά κλειδιά. Συγκεκριμένα, οι

RC4-40, RC2-40 και DES-56 εισάγουν σοβαρά προβλήματα ασφαλείας και θα πρέπει να αποφεύγονται.Renegotiation of Session Keys

(μόνο στην 2 έκδοση)Από την στιγμή που μία σύνδεση δημιουργηθεί, το ίδιο master key χρησιμοποιείται καθ' όλη την διάρκεια της. Όταν το SSL χρησιμοποιείται πάνω από μια μακρόχρονη σύνδεση (π.χ. μιας

TELNET εφαρμογής), η αδυναμία αλλαγής του master key γίνεται επικίνδυνη. Η καλύτερη μέθοδος επίλυσης αυτού του προβλήματος είναι η επαναδιαπραγμάτευση του κλειδιού σε τακτά χρονικά διαστήματα, μειώνοντας έτσι την πιθανότητα μιας επιτυχής Brute Force Attack.5.3.8 Χρήσεις του SSL

Η πιο κοινή του εφαρμογή είναι για την διασφάλιση

HTTP επικοινωνιών μεταξύ του browser και του web server. Η ασφαλή έκδοση του HTTP χρησιμοποιεί URLs που ξεκινούν με "https" αντί του κανονικού "http" και διαφορετική πόρτα (port) που είναι η προκαθορισμένη στην 443. Ο browser αποθηκεύει τα ιδιωτικά κλειδιά του χρήστη και με κατάλληλο τρόπο υποδεικνύει την διενέργεια ασφαλών συνδέσεων.Παρ' όλο που μπορεί κανείς να γράψει μια εφαρμογή του SSL ακολουθώντας τα

Internet drafts και RFCs, είναι προτιμότερο να χρησιμοποιήσει μία από τις υπάρχοντες βιβλιοθήκες εργαλείων του SSL (SSL toolkit Libraries). Τέτοιες βιβλιοθήκες περιέχούν ρουτίνες για κρυπτογράφηση, digestion, και διαχείριση πιστοποιητικών και διακρίνονται στις ακόλουθες:5.3.9 Περαιτέρω Πληροφορίες

Στις ηλεκτρονικές σελίδες που ακολουθούν, αποτελούν την πηγή της παρούσας παρουσίασης. Η τελευταία από αυτές περιέχει το draft του SSL και περιλαμβάνει όλες τις λεπτομέρειες του πρωτοκόλλου.

Introducing SSL and Certificates -- http://www.ultranet.com/~fhirsch/Papers/cook/ssl_intro.html#intrο

SSLP Project - The Secure Sockets Layer http://www.cs.bris.ac.uk/~bradley/publish/SSLP/chapter4.html

SSLP Project - Contents Page -- http://www.cs.bris.ac.uk/~bradley/publish/SSLP/contents.html

SSL Protocol V. 3.0 -- http://home.netscape.com/eng/ssl3/ssl-toc.html

5.4 S/MIME (Secure ΜΙΜΕ)

Το

S/ΜΙΜΕ είναι μια εξειδίκευση του πρωτοκόλλου MIME και αναπτύχθηκε για την ασφαλή ανταλλαγή ηλεκτρονικών μηνυμάτων. Σκοπός του είναι η καταπολέμηση της πλαστογραφίας και της υποκλοπής ηλεκτρονικών μηνυμάτων καθώς και η ευκολία στην χρήση. Σχεδιάστηκε ώστε να μπορεί εύκολα να ενοποιηθεί σε προϊόντα ηλεκτρονικού ταχυδρομείου, επεκτείνοντας το πρωτόκολλο MIME σύμφωνα με ένα σύνολο κρυπτογραφικών τυποποιήσεων, το Public Key Cryptography Standards (PKCS).Η παγκόσμια υιοθέτηση του

S/ΜΙΜΕ θα επωφελήσει τους χρήστες, αφού έννοιες όπως η ακεραιότητα των δεδομένων, η αυθεντικότητα και η διαφύλαξη του απόρρητου των συναλλαγών (privacy), θα είναι διαθέσιμες σε όλους.Πριν προχωρήσουμε σε λεπτομέρειες για το

S/ΜΙΜΕ, και για να γίνουν κατανοητά αυτά που θα ακολουθήσουνε, θα πρέπει να περιγράψουμε σε γενικές γραμμές το πρωτόκολλο MIME.5.4.1 ΜΙΜΕ (Multipurpose Internet Mail Extensions)

Το ηλεκτρονικό ταχυδρομείο του

Internet επιτρέπει σε χρήστες από όλο τον κόσμο να ανταλλάσσουν μηνύματα, παρέχοντας έναν τυποποιημένο μηχανισμό που λειτουργεί ανεξάρτητα από την εκάστοτε από υποκείμενη πλατφόρμα.Οι βάσεις για το ηλεκτρονικό ταχυδρομείο καθιερώθηκαν το

1982 και αποτελούσαν τότε ότι πιο εξελιγμένο. Σύμφωνα με τις πρώτες τυποποιήσεις, τα ηλεκτρονικά αυτά γράμματα, μπορούσαν να περιέχουν ένα και μόνο, αναγνώσιμο από άνθρωπο μήνυμα που υπόκειται στους εξής περιορισμούς:Τα περιεχόμενα έπρεπε να είναι απλό κείμενο στην αγγλική γλώσσα, όπως ορίζεται από το

RFC822.Δεδομένα όπως τα Electronic Data Interchange (EDI) δεν μπορούσαν να μεταδοθούν αξιόπιστα, καθ’ ότι παραβίαζαν όλους τους παραπάνω κανόνες. Πιθανόν, να ήταν εφικτή η δημιουργία μηνυμάτων με μουσικά κομμάτια ή κάποιο έγγραφο postscript, αλλά η κωδικοποιημένη του μορφή δεν αναγνωριζόταν από μηχανές διαφορετικής προέλευσης και ακόμα η μεταφορά του μέσα από κάποιον mail gateway ήταν αδύνατη.

Τον Ιούνιο του 1992, ένα νέο πρωτόκολλο του Internet καθιερώθηκε, το ΜΙΜΕ. ΜΙΜΕ είναι το ακρωνύμιο της αγγλικής φράσης Multipurpose Internet Mail Extensions και χτίζεται πάνω στο RFC822, προσφέροντας έναν τρόπο για την ανταλλαγή κειμένου σε γλώσσες εκτός της αγγλικής και μηνυμάτων πολυμέσων μεταξύ διαφορετικών υπολογιστικών συστημάτων. Συγκεκριμένα, ένα μήνυμα συμβατό του ΜΙΜΕ μπορεί να περιέχει:

Το ΜΙΜΕ υποστηρίζει αρκετούς προκαθορισμένους τύπους περιεχομένων

, όπως 8 bit μ-LAW audio με δειγματοληψία 8 kHz, αρχεία εικόνων GIF, προγράμματα postscript και επιπλέον επιτρέπει στους χρήστες να καθορίζουν τους δικούς τους τύπους δεδομένων. Λογισμικό που ενσωματώνει το ΜΙΜΕ, παράγει μηνύματα ηλεκτρονικού ταχυδρομείου με περιεχόμενα που μπορούν αναμφίβολα να αναγνωριστούν, ενώ όταν το ίδιο λογισμικό επεξεργάζεται ένα εισερχόμενο μήνυμα, είναι σε θέση να διαχειριστεί όλη την πληροφορία που δεν προορίζεται για τον χρήστη και να τον προστατέψει από την μη ερμηνεύσιμη απόδοση της.Ένα μήνυμα ΜΙΜΕ αποτελείται από πολλά κομμάτια που καλούνται body parts και κάθε κομμάτι αντιπροσωπεύει ένα ξεχωριστό αντικείμενο (ηχητικό μήνυμα, κείμενο, αρχείο κτλ.). Κάθε body part με την σειρά του αποτελείται από τον κορμό (body) και από τις επικεφαλίδες (headers). Στον κορμό υπάρχουν τα δεδομένα που προορίζονται για τον χρήστη, ενώ στις επικεφαλίδες περιλαμβάνονται πληροφορίες που χρησιμοποιεί το πρόγραμμα του χρήστη.

Περιληπτικός Πίνακας Επικεφαλίδων του ΜΙΜΕ

:Επικεφαλίδες |

Περιγραφή |

|

1. |

ΜΙΜΕ-Version |

Αριθμός έκδοσης του ΜΙΜΕ . |

2. |

Content-Type |

Καθορίζει το είδος των δεδομένων . |

3. |

Content-Transfer-Encoding |

Η κωδικοποίηση των δεδομένων . |

4. |

Content- ID |

Επιπλέον περιγραφή και ταυτοποίηση των δεδομένων . |

5. |

Content-Description |

|

Content-type

Μια από τις βασικότερες επικεφαλίδες του ΜΙΜΕ

, γύρω από την οποία έχει χτιστεί όλη η φιλοσοφία προσέγγισης του πρωτοκόλλου, είναι η επικεφαλίδα Content-Type. Εάν περιέχεται στις επικεφαλίδες ενός μηνύματος, τότε η τιμή της υποδεικνύει το είδος των περιεχομένων που υπάρχει στον κορμό (body) του μηνύματος. Διαχωρίζεται στις παρακάτω παραμέτρους:Η σύνταξη της επικεφαλίδας

content-type είναι:Content-type: = type "/" subtype [";" parameter]

Υπάρχουν δύο μηχανισμοί για την επέκταση των υπαρχόντων τύπων

: (α) εάν κάποιο τοπικό περιβάλλον επιθυμεί να καθορίσει τους δικούς του τύπους, μπορεί να το κάνει παραθέτοντας μπροστά από τις παραμέτρους type ή subtype το γράμμα "-X" και (β) τα Internet standards επιτρέπεται να καθορίσουν νέόυς τύπους αρκεί να μην συγκρούονται με τους τυποποιημένους και να μην ξεκινούν με "-Χ".Παρακάτω ακολουθεί μια γρήγορη αναφορά στους τυποποιημένους τύπους περιεχομένων

:Subtypes: mixed, parallel, digest, alternative.

Subtypes: rfc822, partial, external-body.

Subtypes: plain, richtext.

Subtypes: gif, jpeg.

Subtypes: basic.

Subtypes: mpeg.

Subtypes: octet-stream, oda, postscript.

Αναλυτικά

, για τον καθένα τύπο έχουμε:1. Multipart: Αυτός ο τύπος υποδεικνύει ότι τα δεδομένα αποτελούνται από πολλαπλά body parts και συνεπώς από πολλαπλά αντικείμενα, το καθένα από τα οποία ίσως είναι διαφορετικού τύπου. Το κάθε body part έχει παρόμοια δομή με ένα ολοκληρωμένο ηλεκτρονικό μήνυμα, δηλαδή περιέχει τις δικές του επικεφαλίδες που αλλάζουν από body part σε body part. Εάν δεν υπάρχει Content-Type επικεφαλίδα, τότε χρησιμοποιείται η τιμή text/plain που σημαίνει ότι ο κορμός περιέχει μη δομημένο κείμενο ASCII χαρακτήρων.

Ο διαχωρισμός των αντικείμένων γίνεται με την παρουσία ειδικών ακολουθιών χαρακτήρων μεταξύ τους

, που καλούνται boundary. Αποτελείται από μια γραμμή που ξεκινά με δύο παύλες και ακολουθούν έως και 70 χαρακτήρες. Οι χαρακτήρες διαλέγονται ώστε να μην ταυτίζονται με τους πρώτους χαρακτήρες οποιαδήποτε γραμμής του κορμού. Η επιλογή αυτών των γίνεται είτε με εξέταση κάθε κείμενου, είτε με την παραγωγή τυχαίων ακολουθιών των οποίων η πιθανότητα να συναντηθούν σε οποιοδήποτε από τα body parts είναι μηδαμινή. Το τελευταίο διαχωριστικό (closing boundary) έχει ακόμα δύο παύλες στο τέλος της γραμμής. Η χρησιμοποιούμενη ακολουθία χαρακτήρων προσδιορίζεται από την παράμετρο boundary στην επικεφαλίδα Content-Type/multipart.Υπάρχουν τέσσερα

subtypes:Content-Type: multipart/mixed; boundary=gc0y0pkb9ex

Παράδειγμα ενός

multipart/mixed μηνύματος είναι:Σε αυτό το παράδειγμα

, μόνο οι χρήστες με συστήματα που κατανοούν τον τύπο text/x-whatever, θα μπορέσουν να δουν την τελευταία μορφή, ενώ οι υπόλοιποι θα αρκεστούν στις μορφές richtext και text.Τέλος

, πρέπει να σημειώσουμε ότι επιτρέπεται η χρήση του τύπου multipart στις επικεφαλίδες ενός body part που περιέχεται σε multipart μήνυμα (η δημιουργία, δηλαδή, φωλιασμένων multipart τύπων), αλλά πρέπει να τηρηθεί προσοχή στην επιλογή του διαχωριστικού του καθενός εκ των φωλιασμένων τύπων.2. Message: Συνοδεύει περιεχόμενα που αποτελούν ένα ακόμα ηλεκτρονικό μήνυμα, αποτελώντας έναν τρόπο ενθυλάκωσης μηνυμάτων.

Υπάρχουν τρία

subtypes:number

= ακέραιος αύξων αριθμός του τεμαχισμένου τμήματος,total

= ακέραιος που φανερώνει τον συνολικό αριθμό των κομματιών,id

= μοναδικός δείκτης αναγνώρισης που χρησιμοποιείται για την ταυτοποίηση των κομματιών που προέρχονται από το ίδιο αρχικό μήνυμα.ftp

= υποδηλώνει ότι θα πρέπει να χρησιμοποιηθεί το File Transfer Protocol,anon-ftp

= ομοίως με τον προηγούμενο μηχανισμό, μόνο που θα γίνει χρήση του λογαριασμού "anonymous",tftp

= υποδηλώνει τον μηχανισμό Trivial File Transfer Protocol,afs

= χρήση του Andrew File System,local-file

= τα περιεχόμενα είναι αποθηκευμένα τοπικά,mail-server

= τα περιεχόμενα μπορούν να αποκτηθούν στέλνοντας ένα ηλεκτρονικό μήνυμα σε απομακρυσμένο υπολογιστή.Υπάρχουν ακόμα τρεις παράμετροι που θα μπορούσαν να χρησιμοποιηθούν

:expiration

= η ημερομηνία και ώρα που τα απομακρυσμένα περιεχόμενα δεν θα είναι πλέον προσιτά,size

= το μέγεθος σε bytes των περιεχομένων,permission

= υποδηλώνει κατά πόσο τα περιεχόμενα υπάρχει περίπτωση να αλλάξουν.Παράδειγμα αυτού του τύπου είναι

:3. Text: Χρησιμεύει για την αποστολή υλικού μορφής κειμένου και είναι ο προκαθορισμένος τύπος σε περίπτωση απουσίας της επικεφαλίδας Content-Type. Έχει μία pαράμετρο που καθορίζει το σύνολο χαρακτήρων (character set), η charset.

Ο συγκεκριμένος τύπος έχει δύο

subtypes:Content-Type: text/plain; Charset=US-ASCII.

4. Image: Συνοδεύει αντικείμενα που ανταποκρίνονται σε ακίνητη εικόνα.

Τα δύο

subtypes είναι:5. Audio: Συνοδεύει αρχεία που περιέχουν ψηφιακό ήχο.

Έχει ένα

subtype:6. Video: Υποδηλώνει δεδομένα κινούμενης εικόνας, πιθανώς συνοδευόμενα από ήχο (soundtrack).

Το μοναδικό

subtype είναι:7. Application

: Τα περιεχόμενα δεν ανήκουν σε καμία από τις παραπάνω κατηγορίες και μπορεί να είναι δυαδικής μορφής δεδομένα ή πληροφορία που απευθύνεται σε προγράμματα με δυνατότητες ταχυδρόμησης ηλεκτρονικών μηνυμάτων (mail-enabled applications).Υπάρχουν τρία

subtypes:name

= προτείνει ένα όνομα για αποθήκευση στο τοπικό σύστημα,type

= δίνει μια ιδέα στον χρήστη όσον αναφορά τον είδος των δυαδικών δεδομένων,conversion

= αποτελείται από μία λίστα από διαδικασίες που επιτελέστηκαν στα δεδομένα για να πάρουν την μορφή με την οποί α παραλήφθηκάν,padding

= προσδιορίζει τον αριθμό των bits (από 0 έως και 7) που προστέθηκαν στο τέλος των bits της πραγματικής πληροφορίας και υπάρχει μονάχα όταν ο αριθμός των bytes δεν είναι ακέραιος.profile

= δίνει στοιχεία για την επεξεργασία του εγγράφουΟ τύπος

application/octet-stream συνδυασμένος με τεμαχισμό του μηνύματος, μπορεί να χρησιμοποιηθεί για την μεταφορά αρχείων μέσω του ηλεκτρονικού ταχυδρομείου, αντικαθιστώντας τον μηχανισμό FTP.Content-Transfer-Encoding

Πολλούς από τους παραπάνω τύπους περιεχομένων στην φυσική τους μορφή παρουσιάζονται σαν χαρακτήρες

8 bit ή δυαδικά δεδομένα. Τέτοιου είδους δεδομένα δεν μπορούν να μεταφερθούν με πρωτόκολλα όπως το SMTP (Simple Mail Transfer Protocol) λόγω των περιορισμών που ασκούνται στο μήκος των γραμμών (όχι μεγαλύτερο από 1000 χαρακτήρες) και στο χρησιμοποιούμενο σύνολο χαρακτήρων (επιτρέπεται μόνο 7 bit ASCII). Γι' αυτό το λόγο, κρίνεται απαραίτητη η κωδικοποίηση των μηνυμάτων σε μορφή τέτοια που να επιτυγχάνεται η αλάνθαστή μεταφορά τους.Υπάρχουν μερικά θέματα που αξίζει να αναφερθούμε

, τα οποία έχουν να κάνουν με τον τρόπο που γίνεται η κωδικοποίηση πριν την μετάδοση (transfer-encoding). Κατ' αρχήν, οι τύποι multipart και message δεν επιτρέπουν άλλο σχήμα κωδικοποίησης εκτός του 7 bit ASCII, ενώ για τους υπόλοιπους τύπους δεν ισχύει κάτι τέτοιο. Επιπλέον, οι διαδικασίες της κωδικοποίησης και της αποκωδικοποίησης θα πρέπει να αντιμετωπίζονται σαν τελείως διαφορετικές ενέργειες από αυτή της επεξεργασίας των δεδομένων. Κατ' αυτόν τον τρόπο τα δεδομένα αποκωδικοποιούνται στην πρωτογενή μορφής τους πριν την επεξεργασίας τους. Τέλος, παρ' όλο του ότι το ΜΙΜΕ επιτρέπει την επεκτασιμότητα των μηχανισμών κωδικοποίησης, η χρήση νέων, μη καθιερωμένων δεν συνιστάται λόγω σημαντική μείωση της δια - λειτουργικότητας.Οι τιμές της επικεφαλίδας

Content-Transfer-Encoding μπορεί να είναι:Quoted-Printable

: Αυτό το σχήμα κωδικοποίησης είναι πιο κατάλληλο για δεδομένα που αποτελούνται κατά κύριο λόγο από εκτυπώσιμους ASCII χαρακτήρες (δηλαδή 7 bit) και ένα, μόνο, μικρό ποσοστό 8 bit χαρακτήρων. Χρησιμοποιείται επίσης όταν υπάρχει πιθανότητα κάποιος ενδιάμεσος mail transfer agent (MTA) να αλλάξει τους μη αλφαριθμητικούς χαρακτήρες. Με αυτήν την μέθοδο οι εκτυπώσιμοι χαρακτήρες παρουσιάζονται αμετάβλητοι και το σήμα της ισότητας (=) υπηρετεί σαν χαρακτήρας διαφυγής.Ο κανόνας σύμφωνα με τον οποίο γίνεται η διαμόρφωση των δεδομένων είναι απλός

: οι 8 bit χαρακτήρες, το σήμα ισότητας (=) και οι χαρακτήρες διαστήματος και tabs, κωδικοποιούνται σαν μια ακολουθία 3 χαρακτήρων, που ξεκινά με το σήμα ισότητας (=) και ακολουθείται με δεκαεξαδική παρουσίαση της τιμής του χαρακτήρα. Γραμμές μεγαλύτερες των 76 χαρακτήρων κόβονται μετά τον 75ο χαρακτήρα και η γραμμή τερματίζεται με το σήμα ισότητας (=).Τα πλεονεκτήματα της μεθόδου είναι ότι

: (α) λίγοι επιπλέον χαρακτήρες απαιτούνται και (β) το μήνυμα μπορεί να διαβαστεί και από άτομα που δεν διαθέτουν προγράμματα με ΜΙΜΕ δυνατότητες.Παράδειγμα κειμένου που έχει υποστεί τέτοια κωδικοποίηση είναι:

Παρατηρούμε ότι οι

7 bit χαρακτήρες είναι εύκολα κατανοητοί.Base64

: Είναι κατάλληλη μέθοδος για την αναπαράσταση δυαδικών αρχείων. Κάθε 3 bytes του επεξεργαζόμενου αρχείου, λαμβάνονται σαν ποσότητες των 24 bit και διαχωρίζονται σε 4 εξάδες bit. Έπειτα κάθε εξάδα αντιστοιχίζεται, βάσει ενός πίνακα 64 χαρακτήρων, με χαρακτήρα από συγκεκριμένο υποσύνολο του ASCII. Εάν δεν συμπληρώνονται 24 bit, τότε χρησιμοποιείται ο χαρακτήρα (=) σαν συμπλήρωμα.Το ίδιο κείμενο που του προηγούμενου παραδείγματος με κωδικοποίηση base64:

Οι τιμές

8 bit, 7 bit και binary υποδηλώνουν ότι δεν έχει εφαρμοστεί καμιά κωδικοποίηση. Η χρήση τους περιορίζεται στην υπόδειξη του είδους της κωδικοποίησης που πρέπει να γίνει για την μετάδοση των δεδομένων σε συγκεκριμένο σύστημα.7bit

: τα δεδομένα παρουσιάζονται σε μικρές γραμμές, ASCII χαρακτήρων.8bit

: οι γραμμές είναι μικρές, αλλά μπορεί να περιλαμβάνονται και μη ASCII χαρακτήρες.binary

: οι χαρακτήρες δεν είναι ASCII και οι γραμμές δεν είναι μεγάλου μήκους, ακατάλληλες για μεταφορά με SMTP.Όπως προαναφέραμε

, πολλές εφαρμοσμένες εκδόσεις του ΜΙΜΕ υποστηρίζουν επιπλέον τιμές της επικεφαλίδας Content-Transfer-Encoding, με τυποποιημένες. Αυτές δηλώνονται με ένα "-Χ", δηλαδή "Content-Transfer-Encoding: X-my-new-encoding".Επίσης πρέπει να διευκρινίσουμε ότι εάν μια επικεφαλίδα

Content-Transfer-Encoding εμφανίζεται στις επικεφαλίδες του μηνύματος τότε αναφέρεται σε όλα το επί μέρους body parts αυτού, ενώ όταν εμφανίζεται στις επικεφαλίδες ενός body part, τότε ισχύει μόνο για τα περιεχόμενα του συγκεκριμένου body part. Η προκαθορισμένη τομή που επικρατεί σε απουσία της επικεφαλίδος είναι 7 bit.ΜΙΜΕ-Version

Καθ' ότι το ΜΙΜΕ

είναι συμβατό με το RFC822, δίνεται η δυνατότητα σε ένα πρόγραμμα ανάγνωσης ηλεκτρονικών μηνυμάτων να επεξεργάζεται και μηνύματα που δεν ακολουθούν τις προδιαγραφές του ΜΙΜΕ. Για να μπορεί κάθε πρόγραμμα ανάγνωσης να αναγνωρίζει τα ΜΙΜΕ μηνύματα, υπάρχει η επικεφαλίδα ΜΙΜΕ-Version. Αυτή καθορίζει τον αριθμό έκδοσης του χρησιμοποιούμενου ΜΙΜΕ πρωτοκόλλου.ΜΙΜΕ-Version: 1.0

Content-ID και Content-Description

Μπορεί να είναι επιθυμητό τα περιεχόμενα ενός

body να αναφέρονται σε κάποιο άλλο. Γι' αυτό το σκοπό, δίνεται σε κάθε body μία αναγνωριστική ετικέτα μέσω της επικεφαλίδας Content-ID, η οποία είναι όσο το περισσότερο μοναδική γίνεται.Τέλος

, η επικεφαλίδα Content-Description επιτρέπει την σύνδεση σχολίου με το αντικείμενο που μεταφέρεται στο μήνυμα. Και οι δύο προηγούμενες επικεφαλίδες είναι προαιρετικές. Παρακάτω βλέπουμε ένα πολύπλοκο ΜΙΜΕ μήνυμα.5.4.2 Προβλήματα ασφαλείας με το ΜΙΜΕ

Λογισμικό που εφαρμόζει το ΜΙΜΕ πρωτόκολλο μπορεί να προκαλέσει

, όπως έχει αποδειχτεί, πολλά προβλήματα. Τα πιο σημαντικά από αυτά έχουν να κάνουν με τα postscript προγράμματα. Γνωστά παραδείγματα είναι η χρήσης τους για την αλλαγή των κωδικών σε εκτυπωτές postscript με αποτέλεσμα την άρνηση εξυπηρέτησης και αυθαίρετη διαχείριση αρχείων.Πρέπει να πούμε επίσης

, ότι τα ηλεκτρονικά μηνύματα του Internet και τα μηνύματα UUCP δεν είναι ασφαλή, αφού υπηρεσίες όπως η πιστοποίηση ταυτότητας και ακεραιότητα δεδομένων δεν παρέχονται από τα πρωτόκολλα SMTP, RFC822 και ΜΙΜΕ.5.4.3 Περαιτέρω Πληροφορίες για το ΜΙΜΕ

Για μια πιο λεπτομερή μελέτη, ο αναγνώστης μπορεί να απευθυνθεί στις εξής ηλεκτρονικές σελίδες:

MIME (Multipurpose Internet Mail Extensions) -- http://www.oac.uci.edu/indiv/ehood/MIME/MIME.html

(MIME) Table of Contents -- http://www.oac.uci.edu/indiv/ehood/MIME/toc.html

5.4.4

Εισαγωγή στο S/MIMEΤο

S/MIME είναι ένα πρωτόκολλο που χρησιμοποιείται από προγράμματα ηλεκτρονικού ταχυδρομείου για την εφαρμογή κρυπτογραφικών υπηρεσιών σε αποστέλλοντα μηνύματα και για την επεξεργασία προστατευμένων παραληφθέντων. Η δεύτερη έκδοση του S/MIME είναι επί του παρόντος ενσωματωμένη σε πολλά δημοφιλή προϊόντα, όπως τα Lotus Domino, Netscape Communicator, Novell GroupWise και Microsoft Exchange. Το S/MIME δίνει την δυνατότητα σε εταιρίες που σχεδιάζουν λογισμικό να αναπτύσσουν προγράμματα τέτοια ώστε ένα μήνυμα που κρυπτογραφήθηκε με ένα συγκεκριμένο πρόγραμμα να μπορεί να αποκρυπτογραφηθεί από ένα άλλο.Η ομάδα

Internet Engineering Task Force (IETF) αναπτύσσει την 3η έκδοση του S/MIME που περιλαμβάνει την εξειδίκευση Cryptographic Message Syntax (CMS) που ορίζει μια τυποποιημένη σύνταξη για την επικοινωνία των κρυπτογραφικών πληροφοριών που είναι ανεξάρτητες από την μορφή των ενθυλακωμένων περιεχομένων ή από τον μηχανισμό μεταφοράς. Κάθε τύπος δεδομένων μπορεί να προστατευθεί από το CMS. Εκτός από τις εφαρμογές S/MIME, το CMS μπορεί να χρησιμοποιηθεί με τα πρωτόκολλα HTTP, X.400, FTP, SSL και SET. Η στρατηγική ανάπτυξης της τρίτης έκδοσης είναι τέτοια ώστε να διατηρείται η συμβατότητα με την προηγούμενη έκδοση (version 2). Αυτό επιτυγχάνεται με την πρόσθεση νέων, προαιρετικών στοιχείων στην νέα έκδοση, των οποίων η απουσία στις επικεφαλίδες επιτρέπει την συνεργασία των δύο εκδόσεων.Επίσης

, η έκδοση 3 του S/MIME απαιτεί την ύπαρξη ενός ελάχιστου συνόλου κρυπτογραφικών αλγορίθμων που διασφαλίζουν την συνεργασίας μεταξύ διαφορετικών εφαρμογών.Η περιγραφή του

S/MIME v3, που αναπτύχθηκε από την ομάδα IETF περιλαμβάνει τα εξής έγγραφα:Security Services |

Security Mechanism |

Authentication, Integrity, Non-repudiation |

Digital Signature |

Confidentiality |

Encryption |

5.4.5 Δημιουργία S/MIME μηνυμάτων

Τα μηνύματα

S/MIME είναι συνδυασμός ΜΙΜΕ μηνυμάτων και CMS αντικειμένων. Τα CMS αντικείμενα περιγράφουν το είδος της ασφάλειας που θέλουμε να εφαρμόσουμε και μπορεί να είναι Ψηφιακός Φάκελος (Enveloped-Data), Υπογεγραμμένα δεδομένα (Signed-Data) και άλλα. Μπορούν να χρησιμοποιηθούν όλοι οι τύποι δεδομένων του ΜΙΜΕ, χωρίς κανένα περιορισμό. Το ΜΙΜΕ μήνυμα, μαζί με άλλες πληροφορίες (πιστοποιητικά, αναγνωριστικά αλγόριθμων κ.α.), επεξεργάζονται από τις διαδικασίες του CMS και παράγεται το CMS αντικείμενο. Τέλος, το CMS αντικείμενο τυλίγεται σε εξωτερικό ΜΙΜΕ μήνυμα με κατάλληλες επικεφαλίδες.Προετοιμασία

Η ΜΙΜΕ οντότητα που θα ασφαλιστεί από το

S/MIME μπορεί να είναι είτε μέρος ενός μηνύματος, είτε ολόκληρο μήνυμα. Σε περίπτωση που η ΜΙΜΕ οντότητα ισοδυναμεί με ολόκληρό το μήνυμα, περιλαμβάνονται σ' αυτήν όλες τις ΜΙΜΕ επικεφαλίδες (δεν περιλαμβάνονται οι επικεφαλίδες του RFC822) και φυσικά τα περιεχόμενα.

Η διαδικασία που προετοιμάζει το μήνυμα/οντότητα για επεξεργασία από το CMS αποτελείται από 3 βασικά βήματα:

CMS Αντικείμενα και CMS Επεξεργασία

Σ' αυτό το κεφάλαιο θα περιγράψουμε τα αντικείμενα ασφαλείας του

CMS και πως αυτά κατασκευάζονται. Τα υποστηριζόμενα αντικείμενα είναι EnvelopedData, SignedData, DigestedData, EncryptedData και AuthenticatedData. Για κάθε αντικείμενο ο τύπος των περιεχομένων αλλάζει. Έτσι, το αντικείμενο EnvelopedData περιέχει δεδομένα σε ψηφιακό φάκελο (θα δούμε παρακάτω τι σημαίνει αυτό), το SignedData περιέχει υπογεγραμμένα δεδομένα, το EncryptedData περιέχει κρυπτογραφημένα δεδομένα, το DigestedData περιλαμβάνει την digest τιμή των δεδομένων και τέλος, το AuthenticatedData περιέχει πιστοποιημένα δεδομένα. Τα σημαντικότερα και περισσότερο χρησιμοποιούμενα αντικείμενα είναι τα SignedData και τα EnvelopedData, τα οποία και θα αναλύσουμε πιο πολύ. Εξάλλου, η υποστήριξη των υπόλοιπων αντικείμενων είναι προαιρετική.Τα ασφαλισμένα περιεχόμενα δεν είναι η μόνη πληροφορία που περικλείεται σε ένα αντικείμενο. Υπάρχουν και άλλες πληροφορίες που προορίζονται για επεξεργασία από τα προγράμματα S/MIME και εισάγονται σε πεδία που καλούνται ιδιότητες (at

tributes). Πολλές φόρες, ίσως, αυτές οι ιδιότητες να απαιτούν προστασία είτε μέσω υπογραφής, είτε μέσω κρυπτογράφησης.Επίσης, πρέπει να διευκρινιστεί, ότι όπου στο παρών κεφάλαιο αναφερόμαστε σε "περιεχόμενα οποιουδήποτε τύπου", εννοούμε δεδομένα απλά, κρυπτογραφημένα,

υπογεγραμμένα, πιστοποιημένα ή συνοψισμένα (digested). Τα απλά δεδομένα ισοδυναμούν με την ΜΙΜΕ οντότητα, που είναι η είσοδος στην CMS επεξεργασία, ενώ οι υπόλοιποι τύποι αναφέρονται σε αντικείμενα του CMS, δηλαδή είδη προστατευμένα ΜΙΜΕ στοιχεία.SignedData

: Αποτελείται από περιεχόμενα οποιουδήποτε τύπου και μηδέν ή περισσότερες υπογραφές αυτών. Τα περιεχόμενα μπορούν να υπογραφούν παράλληλα από πολλούς χρήστες και τυπική εφαρμογή αυτού του τύπου είναι για την υπογραφή απλών δεδομένων ή για την μεταφορά πιστοποιητικών.Η διαδικασία σύμφωνα με την οποία κατασκευάζονται τα υπογεγραμμένα δεδομένα έχει ως εξής:

Ο παραλήπτης του μηνύματος/αντικειμένου υπολογίζει το message digest των περιεχομένων και με την δημόσια κλείδα του αποστολέα ανακτεί το κρυπτογραφημένο

message digest που παρέλαβε με το μήνυμα. Συγκρίνει αυτά δύο, και εάν είναι ταυτόσημα, τότε έχει επαληθεύσει επιτυχώς την υπογραφή.EnvelopedData

: Αποτελείται από κρυπτογραφημένα περιεχόμενα οποιουδήποτε τύπου και κρυπτογραφημένα κλειδιά-κρυπτογράφησης για έναν ή περισσότερους αποδέκτες. Ο συνδυασμός των κρυπτογραφημένων περιεχομένων και του κρυπτογραφημένου κλειδιού, είναι ένας "ψηφιακός φάκελος". Για την επικοινωνία του κλειδιού-κρυπτογράφησης (του κλειδιού δηλαδή που χρησιμοποιήθηκε κατά την κρυπτογράφηση των περιεχομένων) υπάρχουν τρεις (3) τεχνικές και για κάθε παραλήπτη μπορεί να χρησιμοποιηθεί οποιαδήποτε από αυτές:Η διαδικασία κατασκευής των ψηφιακών φακέλων είναι:

Ο εκάστοτε παραλήπτης, αφού ανακτήσει το κρυπτογραφημένο κλειδί ακολουθώντας την τεχνική που υποδεικνύεται στο

RecipientInfo πεδίο, αποκρυπτογραφεί τα περιεχόμενα του μηνύματος.Θα αναφερθούμε σύντομα και στα υπόλοιπα, προαιρετικά αντικείμενα. Το

DigestData συνίσταται από περιεχόμενα οποιουδήποτε τύπου και την digest value αυτών. Το EncryptedData διαφέρει από το EnvelopedData στο ότι το πρώτο δεν περιέχονται τα κλειδιά –κρυπτογράφησης κρυπτογραφημένα και δεν έχει παραλήπτες. Προορίζεται για τοπική κρυπτογράφηση αρχείων. Τέλος, το AuthenticatedData μοιάζει με το SignedData, με την διαφορά, ότι αντί για την υπογραφή του μηνύματος περιέχεται το Message Authentication Code (MAC).MIME Wrapping

Μέχρι τώρα έχουμε περιγράψει, πως προετοιμάζεται η ΜΙΜΕ οντότητα και πως δημιουργούνται τα CMS αντικείμενα από αυτήν. Το τελικό στάδιο παραγωγής ενός S/MIME μηνύματος είναι η περιτύλιξη του CMS αντικειμένου με ένα εξωτερικό ΜΙΜΕ επίπεδο και ασχοληθούμε με αυτό σε αυτό το κεφάλαιο.

Οι Νέες Επικεφαλίδες

Όπως αναφέραμε στην εισαγωγή

, προστίθενται δύο νέες επικεφαλίδες, στις είδη υπάρχουσες επικεφαλίδες του ΜΙΜΕ: η multipart/signed και η application/pkcs7-mime. Αυτές οι νέες επικεφαλίδες χρησιμοποιούνται κατά την περιτύλιξη και εσωκλείουν τα CMS αντικείμενα.Η

multipart/signed υποδηλώνει μήνυμα με δυο body parts. Το πρώτο μέρος περιέχει αυτούσια την ΜΙΜΕ οντότητα που ασφαλίζεται, αφού υποστεί την προεργασία που περιγράφηκε προηγουμένως. Το δεύτερο μέρος περιέχει την υπογραφή της ΜΙΜΕ οντότητας και η επικεφαλίδα του body part είναι application/pkcs7-signature (βλέπε παρακάτω παράγραφο).Η

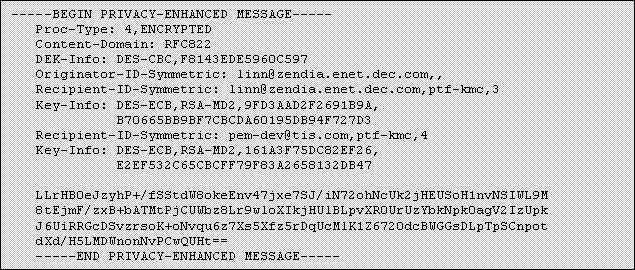

application/pkcs7-mime χρησιμοποιείται για να μεταφέρει CMS αντικείμενα διάφορων τύπων (Ψηφιακός Φάκελος, Υπογεγραμμένα Δεδομένα, κ.α.), τα οποία εμπεριέχουν μία ΜΙΜΕ οντότητα. Καθ' ότι τα CMS αντικείμενα είναι δυαδικά δεδομένα, ο κατάλληλος μηχανισμός κωδικοποίησης που πρέπει να χρησιμοποιηθεί είναι ο Base64, ειδικά όταν το πρωτόκολλο μεταφοράς είναι το SMTP. Εδώ πρέπει να πούμε ότι η κωδικοποίηση αυτή αναφέρεται στο CMS αντικείμενο και όχι στην ΜΙΜΕ οντότητα. Συνεπώς δεν υπάρχει σχέση με το 3ο βήμα της προετοιμασίας του ΜΙΜΕ μηνύματος.Όταν η τιμή της επικεφαλίδας είναι